DDoS 是什麼?一次搞懂 DDoS 攻擊類型、成因與防禦方法

DDoS 攻擊有很多種形式,從網站癱瘓、伺服器過載到 API 延遲,幾乎每一個暴露在網際網路上的服務,都可能成為攻擊目標。本文將用最白話的方式,帶你認識 DDoS 攻擊的定義、常見類型、攻擊背後的動機,以及有效的防禦方式。

DDoS 全名為 Distributed Denial-of-Service(分散式阻斷服務攻擊),是透過大量惡意流量癱瘓網站或伺服器資源,使正常使用者無法正常瀏覽網站或進行操作。不同於單一來源的 DoS 攻擊,DDoS 是來自全球各地無數殭屍主機(Botnet)的「群體攻擊」,威脅性更強、更難防禦。

- DoS(Denial-of-Service)攻擊是指駭客透過單一來源向伺服器發出大量請求,使其資源耗盡、當機,進而無法提供正常服務。

- DDoS(Distributed Denial-of-Service)攻擊則是升級版,駭客操控成千上萬的殭屍電腦(Botnet)從多個來源同時發動攻擊,更難攔截與溯源。

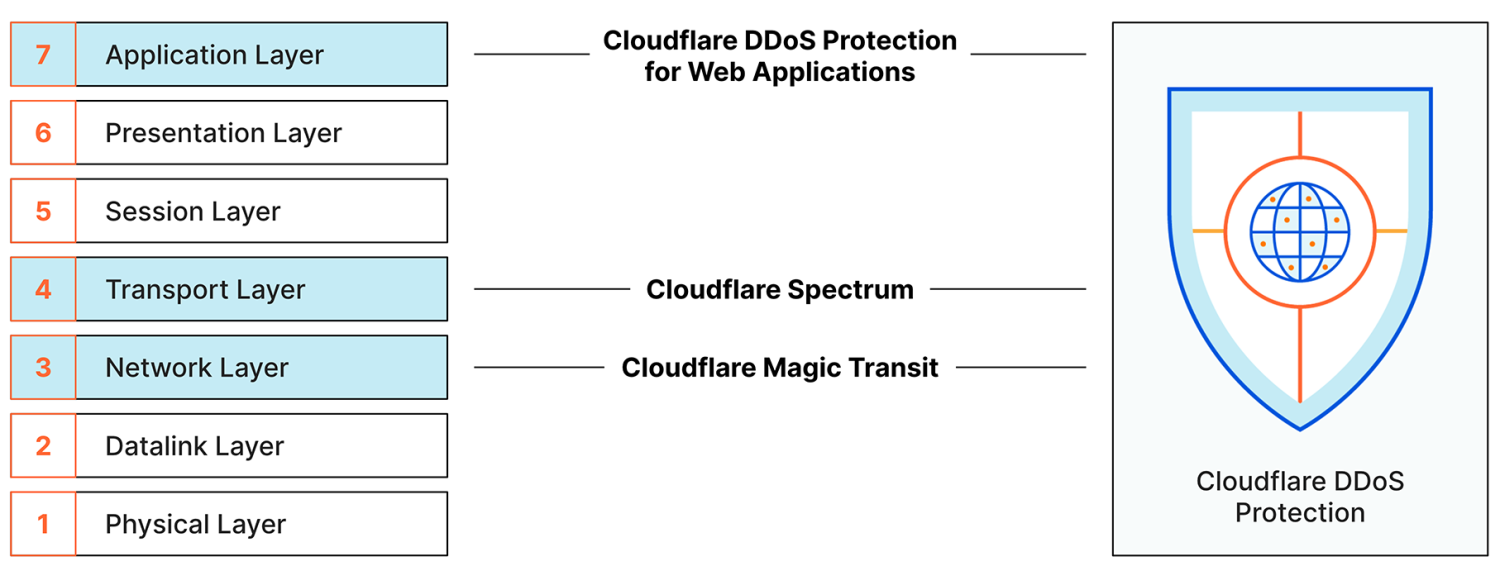

DDoS 可發生在 OSI 模型的不同層級,包括 L3 網路層、L4 傳輸層、L7 應用層,例如 SYN Flood、UDP Flood、HTTP Flood 等。

- 勒索:駭客威脅攻擊網站,要求支付贖金(Ransom DDoS)。

- 政治抗議:針對政府或意識形態不同的網站發動癱瘓行動。

- 商業競爭:透過攻擊競爭對手網站使其下線,爭奪市佔率。

- 惡作劇:駭客社群為了展示實力或尋求刺激而發動攻擊。

- 掩護入侵:藉由癱瘓服務分散注意力,掩護後門攻擊與資料竊取。

根據 Cloudflare Radar 2024 數據,DDoS 攻擊最常針對的是 SaaS 平台、金融服務與遊戲產業,其中 金融業攻擊佔比高達 26%。另外,Radware 報告指出企業遭受 DDoS 攻擊後平均造成超過 22 萬美元的直接營收損失。

已發現可疑流量或網站常當機? 立即免費諮詢!

DDoS 攻擊方式多樣,常見可依攻擊目標分為以下三類:

1. 頻寬耗盡型

例如 UDP Flood、DNS Amplification,攻擊者傳送大量流量或偽造請求導致頻寬擁塞。

2. 資源耗盡型

如 TCP SYN Flood,利用 TCP 三向交握不回應 ACK,使伺服器持續等待建立連線導致記憶體耗盡。

3. 應用層型(Layer 7)

最難偵測,例如 HTTP Flood,模擬正常使用者不斷點擊頁面,繞過基礎防火牆造成系統負載暴增。

根據 Cloudflare Radar 最新觀測,2024 年第一季遭緩解的攻擊中,有 53% 為 L7 應用層攻擊,其餘則多為 UDP Flood、SYN Flood 等頻寬型與資源型攻擊。這意味著企業若僅倚賴傳統防火牆防禦底層流量,將難以抵擋日益精細化的 L7 攻擊。

什麼是殭屍網路(Botnet)?

殭屍網路是由駭客透過惡意程式感染大量裝置(電腦、IoT設備等),組成能遠端控制的設備軍團。一旦駭客下達命令,這些殭屍主機會同步發送請求,發動大規模 DDoS 攻擊。常見控制方式包括 IRC、HTTP 與 P2P 架構。

- 防火牆:可封鎖特定 IP 與埠號,但無法處理大規模 L7 攻擊。

- 交換器/路由器:具備基本 ACL(存取控制)功能,適用初步過濾。

- 入侵偵測系統(IDS):可記錄攻擊模式,但需搭配防禦設備才具效果。

- 流量清洗中心(Scrubbing Center):將所有流量導入清洗平台,過濾異常攻擊封包後再還原乾淨流量。

延伸閱讀 >> DDoS攻擊防禦指南: 不同用戶群的有效應對策略

Cloudflare 是全球最受信賴的雲端防護平台之一,提供零額外計費的無上限 DDoS 緩解服務,涵蓋第 3 層到第 7 層防護。

- 可自動辨識流量異常、阻擋攻擊封包

- 支援 TCP/UDP/HTTP/HTTPS 各類協定

- 以 Anycast 全球節點就近攔截,毫秒級反應

- 7x24 全天候流量監控與事件報告