Cloudflare 攔截史上最大 7.3 Tbps DDoS 攻擊

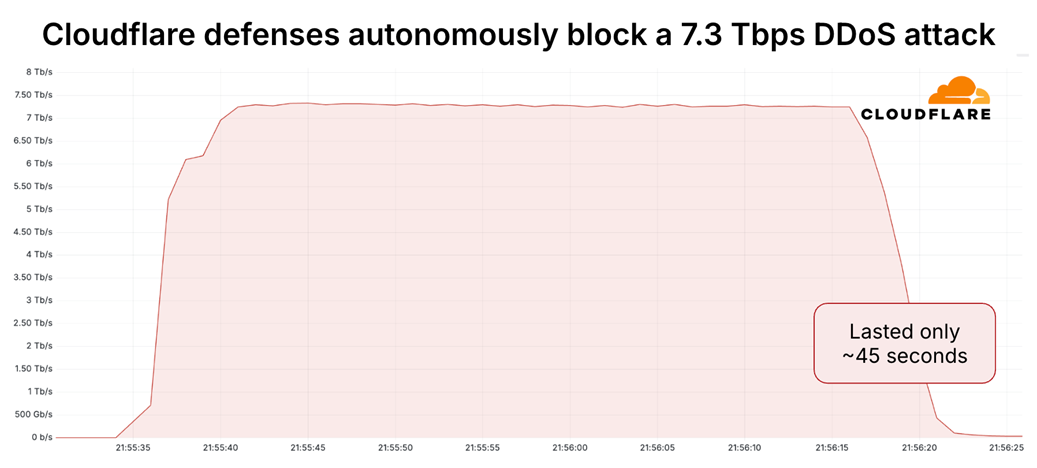

2025 年 5 月中旬,Cloudflare 自動偵測並成功攔截了一場史無前例的大規模 DDoS 攻擊,攻擊流量高達 7.3 Tbps(每秒 7.3 兆位元),創下全球新紀錄。相較於 Cloudflare 2025 年 Q1 威脅報告中提及的 6.5 Tbps,此次攻擊高出 12%,遠超近期任何已知攻擊事件。

攻擊目標與流量規模

目標客戶:一家使用 Magic Transit 服務來防禦其 IP 網路的主機代管業者。

攻擊時間:僅 45 秒,但在短短時間內傳輸了 37.4 TB 的資料。相當於一次下載超過 9,350 部高畫質電影、或935 萬首歌曲、1,250萬張高解析度相片。

攻擊規模:平均每秒攻擊 21,925 個 port,高峰達 34,517 個 port/s,呈現典型「地毯式轟炸」。

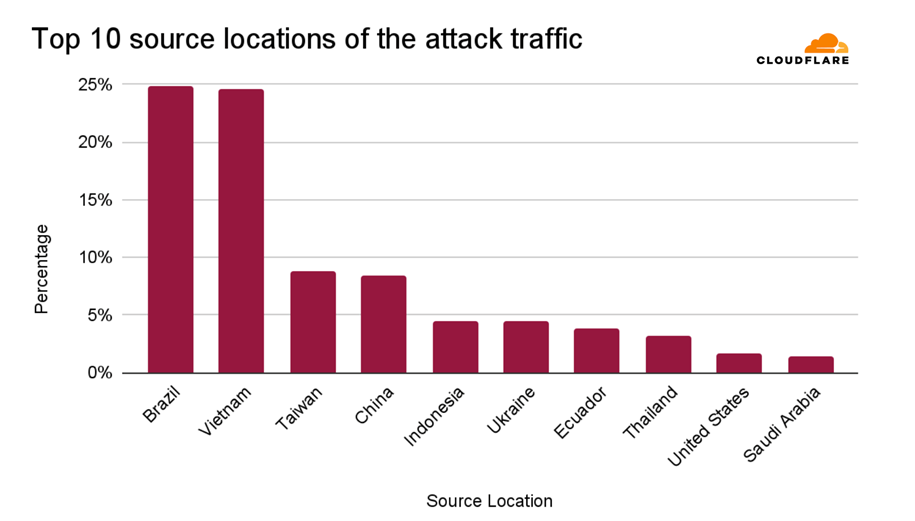

攻擊來源分析

這起攻擊來自超過 122,145 個來源 IP,橫跨全球 161 個國家與 5,433 個來源網路。近一半的流量來自巴西與越南,其次為台灣、中國、印尼、烏克蘭、厄瓜多、泰國、美國與沙烏地阿拉伯。來源網路中,Telefonica巴西及越南Viettel集團分別佔10.5%及9.8%,台灣中華電信也佔了約2.9%。

攻擊手法

攻擊為典型多向量 DDoS,99.996% 為 UDP flood 攻擊,剩下0.004%約1.3GB的流量包含QOTD反射攻擊、Echo反射攻擊、NTP反射攻擊、Mirai UDP flood攻擊、Portmap flood和RIPv1放大攻擊等多種攻擊管道。

Cloudflare 免費提供 Botnet 威脅清單

Cloudflare 提供 DDoS Botnet Threat Feed 給全球超過 600 家服務提供商,用於偵測與封鎖內部可疑攻擊源。

Cloudflare 的自動化偵測與緩解機制

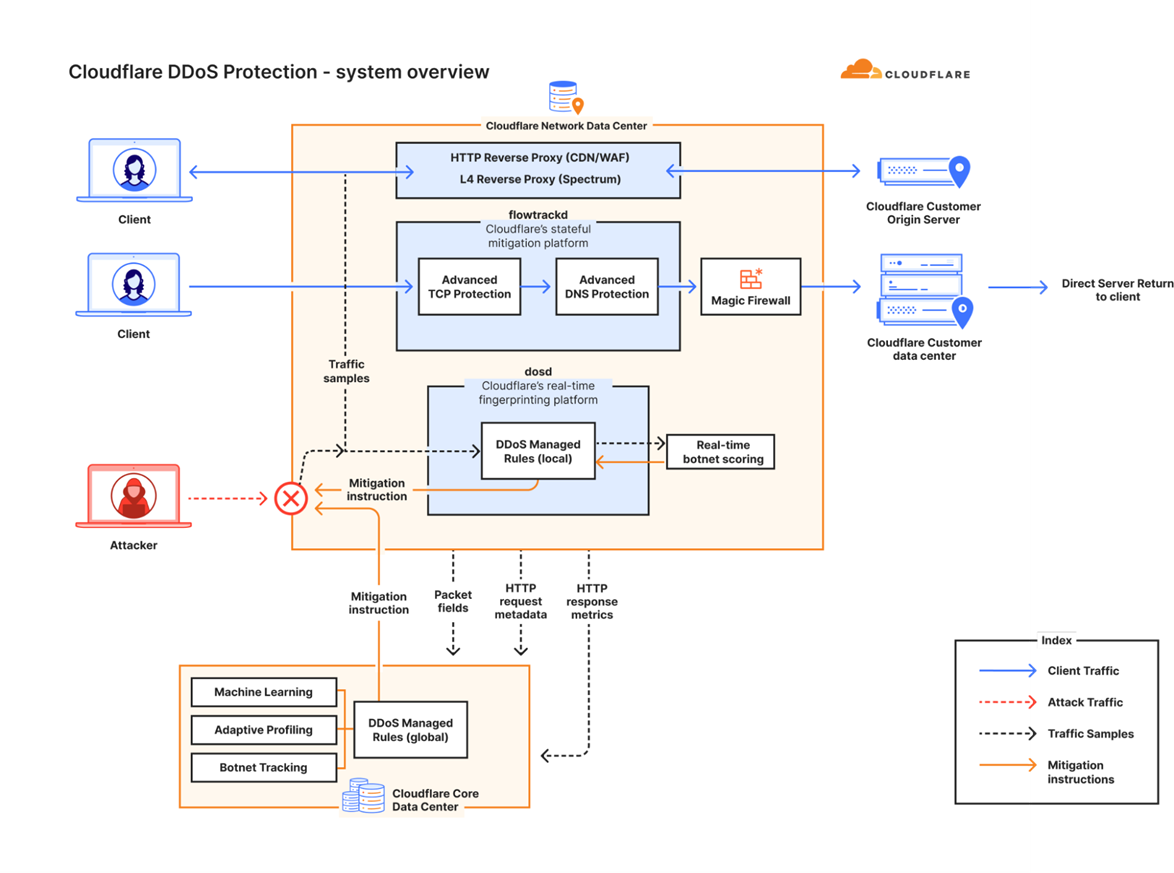

Cloudflare 能夠在無須人工干預的情況下,即時攔截 7.3 Tbps 攻擊,背後仰賴的是其全球分散式架構與獨特技術設計:

全球 Anycast 架構

Cloudflare 透過全球 Anycast 架構,將攻擊流量自動導向最近的資料中心處理,將分散式攻擊的特性反轉為優勢,實現就近攔截並有效降低主系統壓力。這場攻擊即是在 477 個資料中心、293 個地點同步偵測與阻擋,維持服務不中斷。

全自動化防禦系統

Cloudflare 的每個資料中心都可獨立執行完整的 DDoS 防禦流程,從封包分析到阻擋規則部署完全自動進行,不需中央控制或人工介入,即使是 Tbps 等級的大規模攻擊也能快速響應並緩解。

即時指紋比對技術

攻擊封包會透過 XDP/eBPF 技術從 Linux 核心中即時擷取,交由內部引擎 dosd 進行分析,產生具辨識力的攻擊指紋,準確比對異常行為並封鎖攻擊流量,同時最大限度地避免誤傷正常連線。

高精度封包攔截

當攻擊流量命中特定指紋達到啟動門檻時,Cloudflare 系統會自動下發精準的 eBPF 程式規則進行攔截,攻擊結束後該規則也會自動移除,整個過程快速、精準、不影響合法用戶。

全球威脅情報同步

Cloudflare 資料中心之間透過 gossip 協定即時共享最有效的威脅指紋與攻擊特徵,實現全球威脅防禦同步,讓每一個節點都能快速學習並擴大防護範圍,提升全網攔截效率。

立即強化您的企業資安防護

Cloudflare 此次成功攔截史上最大攻擊,證明其具備全球領先的自動化防禦實力。作為 Cloudflare 台灣區主要合作夥伴,樂雲將持續提供在地技術支援與顧問服務,助本地企業快速導入國際級防護,協助企業強化資安、提升營運穩定性,與 Cloudflare 一同打造更安全的網路環境。

文章來源:Defending the Internet: how Cloudflare blocked a monumental 7.3 Tbps DDoS attack

想了解您的網站是否具備足夠防護能力?

已有 Cloudflare 帳號,想啟用進階防禦?