Cloudflare for SaaS жңүе“Әдәӣж–°еҠҹиғҪ?

Cloudflare for SaaS жңүе“Әдәӣж–°еҠҹиғҪ?

еҺ»е№ҙ4 жңҲпјҢCloudflareе®ЈеёғдәҶ Cloudflare for SaaS Beta зүҲпјҢйҖҷдҪҝжҲ‘еҖ‘зҡ„ SSL for SaaS з”ўе“ҒеҸҜдҫӣжүҖжңүдәәдҪҝз”ЁгҖӮйҖҷе…ҒиЁұд»»дҪ•е®ўжҲ¶пјҲеҫһйҰ–ж¬Ўй–Ӣзҷјдәәе“ЎеҲ°еӨ§еһӢдјҒжҘӯпјүдҪҝз”Ё Cloudflare for SaaS е°ҮжҲ‘еҖ‘зҡ„е®Ңж•ҙз”ўе“ҒеҘ—件ж“ҙеұ•еҲ°д»–еҖ‘иҮӘе·ұзҡ„е®ўжҲ¶гҖӮSSL for SaaS жҳҜ Cloudflare for SaaS еҠҹиғҪзҡ„еӯҗйӣҶпјҢе°ҲжіЁж–је®ўжҲ¶зҡ„е…¬й‘°еҹәзӨҺиЁӯж–Ҫ (PKI) йңҖжұӮгҖӮ

д»ҠеӨ©пјҢжҲ‘еҖ‘еҫҲй«ҳиҲҲең°е®ЈеёғжҲ‘еҖ‘зҡ„еңҳйҡҠдёҖзӣҙеңЁзӮәжҲ‘еҖ‘зҡ„дјҒжҘӯе®ўжҲ¶йҖІиЎҢжүҖжңүе®ҡеҲ¶——еҢ…жӢ¬ Cloudflare for SaaS е’Ң SSL for SaaSгҖӮ

и®“жҲ‘еҖ‘еҫһеҹәзӨҺй–Ӣе§Ӣ——еёёиҰӢзҡ„ SaaS иЁӯзҪ®

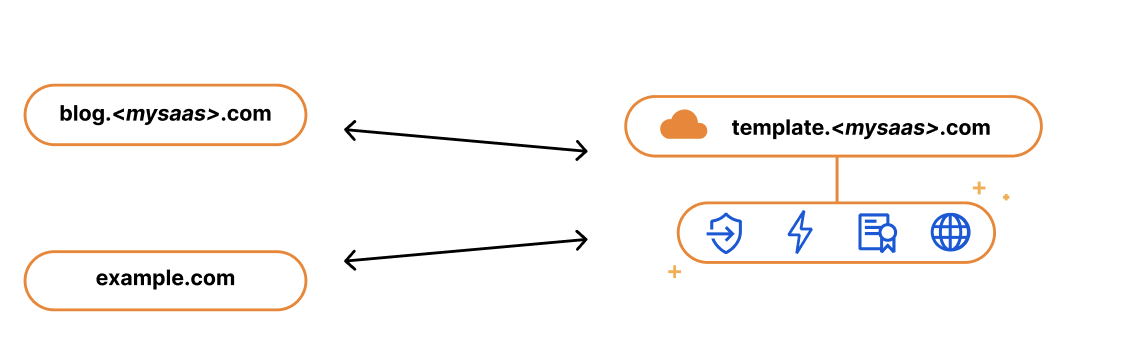

еҰӮжһңжӮЁз¶“зҮҹдёҖ家 SaaS е…¬еҸёпјҢжӮЁзҡ„и§Јжұәж–№жЎҲеҸҜиғҪдҪңзӮә SaaS з¶Із«ҷзҡ„еӯҗеҹҹеӯҳеңЁпјҢдҫӢеҰӮ template.< mysaas> .comпјҢдҪҶзҗҶжғіжғ…жіҒдёӢпјҢжӮЁзҡ„и§Јжұәж–№жЎҲе°Үе…ҒиЁұе®ўжҲ¶дҪҝз”Ёд»–еҖ‘иҮӘе·ұзҡ„иҷӣжҰ®дё»ж©ҹеҗҚпјҢдҫӢеҰӮдҫӢеӯҗ.comгҖӮ

й–Ӣе§ӢдҪҝз”Ё SaaS е…¬еҸёжңҚеӢҷзҡ„жңҖеёёиҰӢж–№жі•жҳҜе°Ү CNAME DNS иЁҳйҢ„жҢҮеҗ‘ SaaS жҸҗдҫӣе•ҶзӮәжӮЁзҡ„жҮүз”ЁзЁӢеәҸеүөе»әзҡ„еӯҗеҹҹгҖӮйҖҷеҸҜзўәдҝқжөҒйҮҸеҲ°йҒ”жӯЈзўәзҡ„дҪҚзҪ®пјҢдёҰе…ҒиЁұ SaaS жҸҗдҫӣе•ҶеңЁдёҚж¶үеҸҠжӮЁзҡ„жңҖзөӮе®ўжҲ¶зҡ„жғ…жіҒдёӢжӣҙж”№еҹәзӨҺжһ¶ж§ӢгҖӮ

е№ҫе№ҙеүҚпјҢ當жҲ‘еҖ‘зӮә SaaS ж§Ӣе»ә SSL жҷӮпјҢжҲ‘еҖ‘зүўиЁҳйҖҷдёҖй»һгҖӮSaaS зҡ„ SSL йҖҡйҒҺ Cloudflare зҡ„йӮҠз·Јд»ЈзҗҶжөҒйҮҸпјҢжёӣиј•дәҶ SaaS жҸҗдҫӣе•Ҷзҡ„иӯүжӣёй ’зҷје’Ңз®ЎзҗҶиІ ж“”гҖӮSaaS жҸҗдҫӣе•ҶйңҖиҰҒеҒҡзҡ„е°ұжҳҜе°Үд»–еҖ‘зҡ„еҚҖеҹҹеҠ е…Ҙ CloudflareпјҢдёҰиҰҒжұӮд»–еҖ‘зҡ„жңҖзөӮе®ўжҲ¶зӮә SaaS еҚҖеҹҹеүөе»әдёҖеҖӢ CNAME——йҖҷжҳҜд»–еҖ‘已經еңЁеҒҡзҡ„дәӢжғ…гҖӮ

зӮәжӮЁзҡ„е®ўжҲ¶жҸҗдҫӣ CNAME иЁҳйҢ„пјҲиҖҢдёҚжҳҜеӣәе®ҡ IP ең°еқҖпјүзҡ„жңҖеӨ§еҘҪиҷ•жҳҜпјҢе®ғзӮә SaaS жҸҗдҫӣе•ҶжҸҗдҫӣдәҶжӣҙеӨҡзҡ„йқҲжҙ»жҖ§е’ҢжҺ§еҲ¶ж¬ҠгҖӮе®ғе…ҒиЁұжӮЁеңЁеҫҢеҸ°з„Ўзё«жӣҙж”№жңҚеӢҷеҷЁзҡ„ IP ең°еқҖгҖӮдҫӢеҰӮпјҢеҰӮжһңжӮЁзҡ„ IP иў« ISP жҸҗдҫӣе•Ҷйҳ»жӯўпјҢжӮЁеҸҜд»ҘдҪҝз”Ё CNAME иЁҳйҢ„д»ЈиЎЁжӮЁзҡ„е®ўжҲ¶жӣҙж–°и©Іең°еқҖгҖӮжңүдәҶеӣәе®ҡзҡ„ A иЁҳйҢ„пјҢжӮЁе°ұеҸҜд»Ҙдҫқйқ жҜҸеҖӢе®ўжҲ¶йҖІиЎҢжӣҙж”№гҖӮ

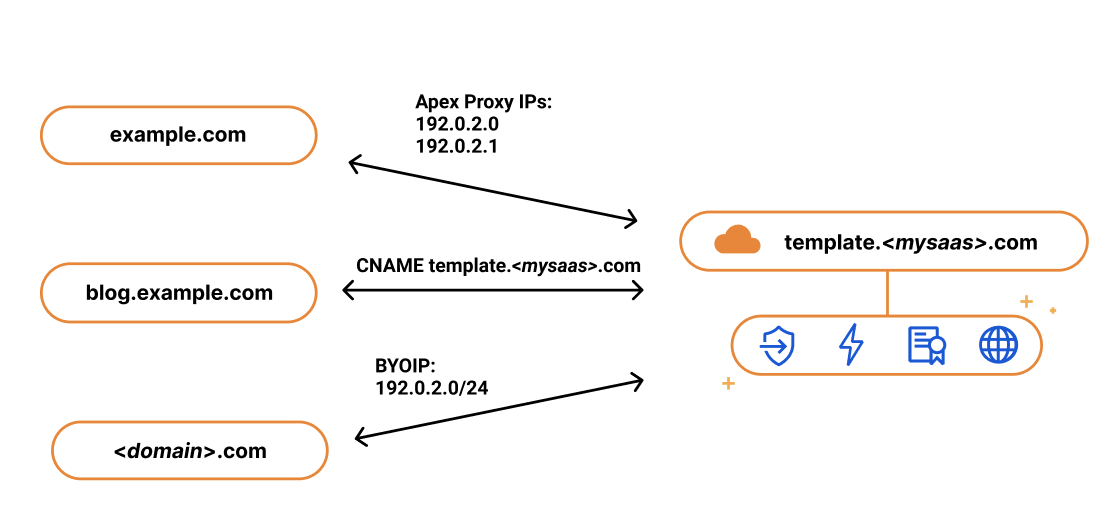

йӣ–然 CNAME иЁҳйҢ„йҒ©з”Ёж–јеӨ§еӨҡж•ёе®ўжҲ¶пјҢдҪҶжңүдәӣе®ўжҲ¶еӣһдҫҶдёҰеёҢжңӣз№һйҒҺ CNAME иЁҳйҢ„еӯҳеңЁзҡ„йҷҗеҲ¶гҖӮRFC 1912 иҰҸе®ҡ CNAME иЁҳйҢ„дёҚиғҪиҲҮе…¶д»– DNS иЁҳйҢ„е…ұеӯҳпјҢеӣ жӯӨеңЁеӨ§еӨҡж•ёжғ…жіҒдёӢпјҢжӮЁдёҚиғҪеңЁеҹҹзҡ„ж №зӣ®йҢ„дёӯдҪҝз”Ё CNAMEпјҢдҫӢеҰӮ example.comгҖӮзӣёеҸҚпјҢCNAME йңҖиҰҒеӯҳеңЁж–јеӯҗеҹҹзҙҡеҲҘпјҢеҚі www.example.comгҖӮдёҖдәӣ DNS жҸҗдҫӣе•ҶпјҲеҢ…жӢ¬ CloudflareпјүйҖҡйҒҺзЁұзӮәCNAME flatteningзҡ„ж–№жі•з№һйҒҺжӯӨйҷҗеҲ¶гҖӮ

з”ұж–ј SaaS жҸҗдҫӣе•Ҷз„Ўжі•жҺ§еҲ¶е…¶е®ўжҲ¶дҪҝз”Ёзҡ„ DNS жҸҗдҫӣе•ҶпјҢеӣ жӯӨд»–еҖ‘еҫһе®ўжҲ¶йӮЈиЈЎеҫ—еҲ°зҡ„еҸҚйҘӢжҳҜд»–еҖ‘жғіиҰҒдҪҝз”Ёе…¶еҚҖеҹҹзҡ„й Ӯй»һиҖҢдёҚжҳҜеӯҗеҹҹгҖӮеӣ жӯӨпјҢ當жҲ‘еҖ‘зҡ„ SaaS е®ўжҲ¶еӣһдҫҶиҰҒжұӮжҲ‘еҖ‘жҸҗдҫӣи§Јжұәж–№жЎҲжҷӮпјҢжҲ‘еҖ‘дәӨд»ҳдәҶгҖӮжҲ‘еҖ‘зЁұд№ӢзӮә Apex д»ЈзҗҶгҖӮ

й Ӯй»һд»ЈзҗҶ

е°Қж–јеёҢжңӣе…ҒиЁұе…¶е®ўжҲ¶е°Үе…¶ Apex д»ЈзҗҶеҲ°е…¶еҚҖеҹҹзҡ„ SaaS е®ўжҲ¶пјҢз„Ўи«–д»–еҖ‘дҪҝз”Ёзҡ„жҳҜе“ӘеҖӢ DNS жҸҗдҫӣе•ҶпјҢжҲ‘еҖ‘йғҪзӮәд»–еҖ‘жҸҗдҫӣдәҶ Apex д»ЈзҗҶйҒёй …гҖӮApex д»ЈзҗҶжҳҜ SaaS еҠҹиғҪзҡ„ SSLпјҢе®ғзӮә SaaS жҸҗдҫӣе•ҶжҸҗдҫӣдёҖе°Қ IP ең°еқҖпјҢд»ҘдҫҝеңЁ CNAME иЁҳйҢ„е°Қд»–еҖ‘дёҚиө·дҪңз”ЁжҷӮжҸҗдҫӣзөҰд»–еҖ‘зҡ„е®ўжҲ¶гҖӮ

Cloudflare йҰ–е…ҲзӮә SaaS жҸҗдҫӣе•ҶеҲҶй…ҚдёҖзө„е°Ҳз”Ё IPгҖӮ然еҫҢпјҢSaaS жҸҗдҫӣе•ҶзӮәд»–еҖ‘зҡ„е®ўжҲ¶жҸҗдҫӣйҖҷдәӣ IPпјҢд»–еҖ‘еҸҜд»Ҙе°ҮйҖҷдәӣ IP ж·»еҠ зӮә A жҲ– AAAA DNS иЁҳйҢ„пјҢеҫһиҖҢе…ҒиЁұд»–еҖ‘зӣҙжҺҘеҫһе…¶еҚҖеҹҹзҡ„й Ӯй»һд»ЈзҗҶжөҒйҮҸгҖӮ

йӣ–然йҖҷйҒ©з”Ёж–јеӨ§еӨҡж•ёжғ…жіҒпјҢдҪҶжҲ‘еҖ‘зҡ„дёҖдәӣе®ўжҲ¶еёҢжңӣзҚІеҫ—жӣҙеӨ§зҡ„йқҲжҙ»жҖ§гҖӮд»–еҖ‘жғіиҰҒж“ҒжңүеӨҡеҖӢеҸҜд»Ҙжӣҙж”№зҡ„ IPпјҢжҲ–иҖ…д»–еҖ‘жғіиҰҒе°ҮдёҚеҗҢзҡ„е®ўжҲ¶зө„еҲҶй…ҚзөҰдёҚеҗҢзҡ„ IP жЎ¶гҖӮе°Қж–јйҖҷдәӣе®ўжҲ¶пјҢжҲ‘еҖ‘зӮәд»–еҖ‘жҸҗдҫӣдәҶиҮӘеё¶ IP зҜ„еңҚзҡ„йҒёй …пјҢеӣ жӯӨд»–еҖ‘еҸҜд»ҘжҺ§еҲ¶е…¶жҮүз”ЁзЁӢеәҸзҡ„ IP еҲҶй…ҚгҖӮ

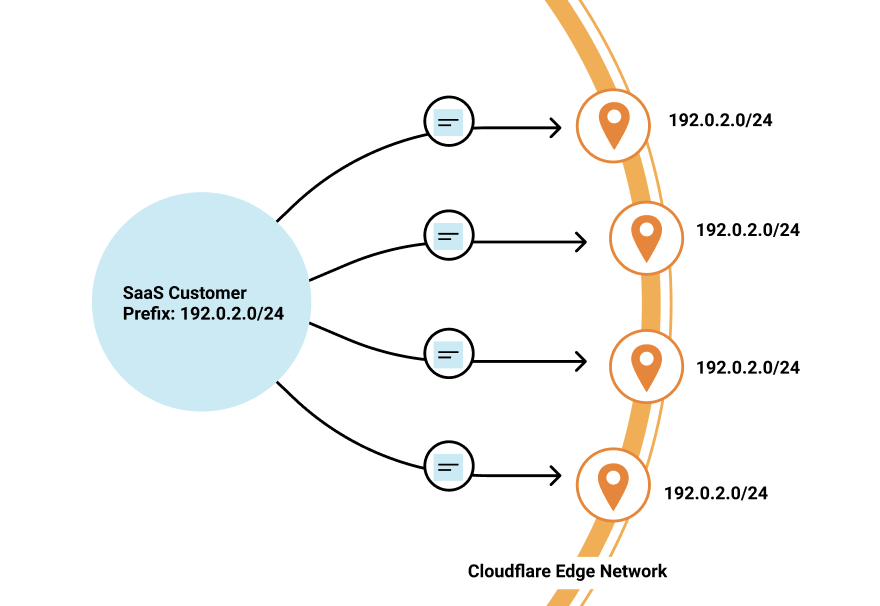

иҮӘеё¶IP

еҺ»е№ҙпјҢжҲ‘еҖ‘е®ЈеёғдәҶиҮӘеё¶ IP (BYOIP)пјҢе®ғе…ҒиЁұе®ўжҲ¶зӮә Cloudflare еңЁжҲ‘еҖ‘зҡ„йӮҠз·ЈзҷјеёғиҮӘе·ұзҡ„ IP зҜ„еңҚгҖӮBYOIP зҡ„еҘҪиҷ•д№ӢдёҖжҳҜе®ғе…ҒиЁұ SaaS е®ўжҲ¶е°Үи©ІзҜ„еңҚеҲҶй…ҚзөҰд»–еҖ‘зҡ„еёіжҲ¶пјҢ然еҫҢд»–еҖ‘еҸҜд»ҘеҲҶзҷјд»–еҖ‘зҜ„еңҚе…§зҡ„жүҖжңү IPпјҢиҖҢдёҚжҳҜд»–еҖ‘зҡ„е®ўжҲ¶еҸҜд»ҘжҢҮеҗ‘е№ҫеҖӢ IPгҖӮ

SaaS е®ўжҲ¶йҖҡеёёйңҖиҰҒзІҫзҙ°жҺ§еҲ¶еҰӮдҪ•е°Үе…¶ IP еҲҶй…ҚеҲ°еұ¬ж–јдёҚеҗҢе®ўжҲ¶зҡ„дёҚеҗҢеҚҖеҹҹгҖӮдҪҝз”Ё 256 еҖӢ IPпјҢжӮЁеҸҜд»ҘйқҲжҙ»ең°е°Үе®ўжҲ¶еҲҶзө„жҲ–зӮәд»–еҖ‘жҸҗдҫӣе°Ҳз”Ё IPгҖӮз”ұдҪ жұәе®ҡпјҒ

йӣ–然жҲ‘еҖ‘иЁҺи«–зҡ„жҳҜе°Қе®ўжҲ¶йҖІиЎҢеҲҶзө„зҡ„дё»йЎҢпјҢдҪҶи®“жҲ‘еҖ‘и«Үи«ҮеңЁеҗ‘жәҗзҷјйҖҒжөҒйҮҸжҷӮжӮЁеҸҜиғҪеёҢжңӣеҰӮдҪ•еҹ·иЎҢжӯӨж“ҚдҪңгҖӮ

ж”ҜжҸҙиҮӘе®ҡзҫ©дҫҶжәҗ

жҲ‘еҖ‘зҡ„дјҒжҘӯе®ўжҲ¶зҸҫеңЁеҸҜд»ҘйҒёж“ҮдёҖеҖӢиҮӘе®ҡзҫ©жәҗпјҢи©ІжәҗдёҚжҳҜе…¶д»»дҪ•иҮӘе®ҡзҫ©дё»ж©ҹеҗҚзҡ„й»ҳиӘҚеҫҢеӮҷжәҗгҖӮеӮізөұдёҠпјҢйҖҷжҳҜйҖҡйҒҺеҗ‘жӮЁзҡ„е®ўжҲ¶з¶“зҗҶй«®йҖҒйӣ»еӯҗйғө件дёҰеңЁ Cloudflare зҡ„йӮҠз·Ји«ӢжұӮиҮӘе®ҡзҫ©йӮҸијҜдҫҶе®ҢжҲҗзҡ„пјҢйҖҷжҳҜдёҖзЁ®йқһеёёз№Ғз‘Јдё”йҒҺжҷӮзҡ„еҒҡжі•гҖӮдҪҶжҳҜзҸҫеңЁпјҢе®ўжҲ¶еҸҜд»Ҙиј•й¬Ҷең°еңЁ UI жҲ–д»–еҖ‘зҡ„API и«ӢжұӮдёӯжҢҮеҮәйҖҷдёҖй»һгҖӮ

ж”ҜжҸҙйҖҡй…Қз¬Ұ

жҲ‘еҖ‘еёҢжңӣйҖҡйҒҺзӮәиҮӘе®ҡзҫ©дё»ж©ҹеҗҚжҸҗдҫӣж”ҜжҸҙйҖҡй…Қз¬ҰпјҢи®“жҲ‘еҖ‘зҡ„дјҒжҘӯе®ўжҲ¶иғҪеӨ йқҲжҙ»ең°е°ҮйҖҷдёҖе„ӘеӢўж“ҙеұ•еҲ°д»–еҖ‘зҡ„жңҖзөӮе®ўжҲ¶гҖӮ

йҖҡй…Қз¬ҰиҮӘе®ҡзҫ©дё»ж©ҹеҗҚе°ҮиҮӘе®ҡзҫ©дё»ж©ҹеҗҚзҡ„й…ҚзҪ®еҫһзү№е®ҡдё»ж©ҹеҗҚпјҲдҫӢеҰӮ“blog.example.com”пјүж“ҙеұ•еҲ°и©Ідё»ж©ҹеҗҚзҡ„дёӢдёҖзҙҡеӯҗеҹҹпјҢдҫӢеҰӮ“*.blog.example.com”гҖӮ

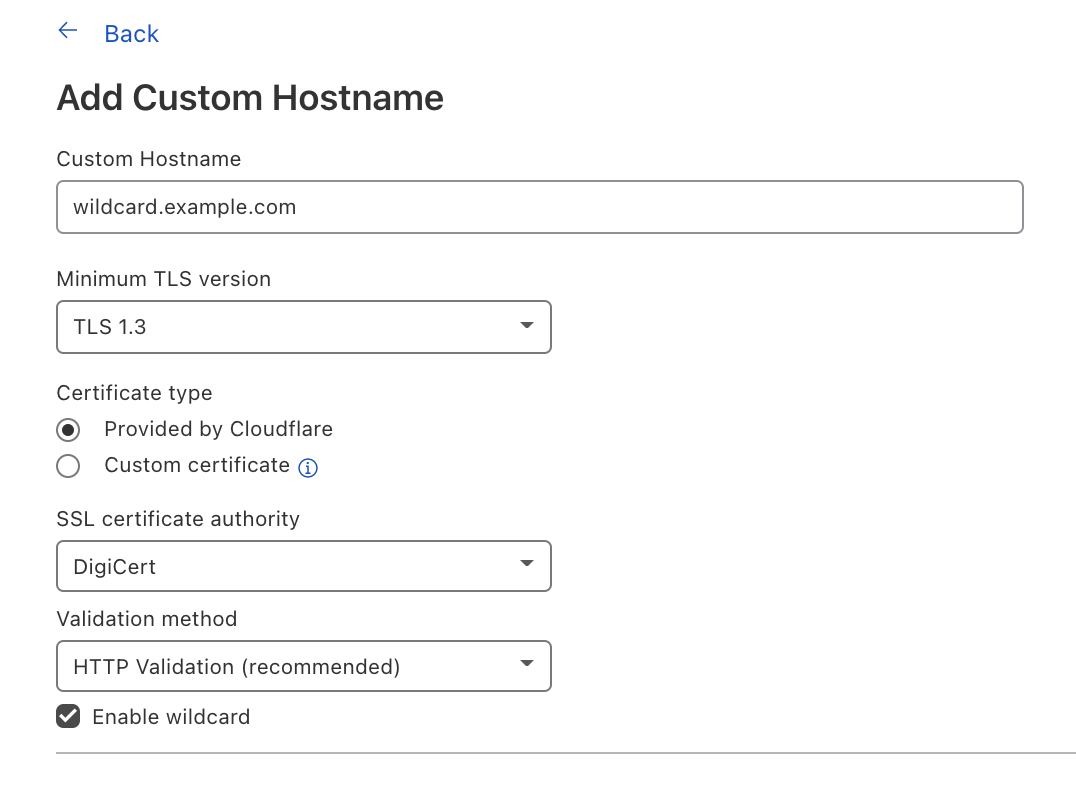

иҰҒдҪҝз”ЁйҖҡй…Қз¬Ұеүөе»әиҮӘе®ҡзҫ©дё»ж©ҹеҗҚпјҢжӮЁеҸҜд»ҘеңЁ Cloudflare е„ҖиЎЁжқҝдёӯеүөе»әиҮӘе®ҡзҫ©дё»ж©ҹеҗҚжҲ–йҖҡйҒҺ APIеүөе»әиҮӘе®ҡзҫ©дё»ж©ҹеҗҚжҷӮжҢҮе®ҡе•ҹз”Ёж”ҜжҸҙйҖҡй…Қз¬ҰпјҢжҢҮе®ҡйҖҡй…Қз¬Ұпјҡ“true”гҖӮ

йқўеҗ‘жүҖжңүдәәзҡ„ TLS з®ЎзҗҶ

CSR ж”ҜжҸҙ/иҮӘе®ҡзҫ©иӯүжӣё

дҫӢеҰӮпјҢйҠҖиЎҢеҸҜиғҪеҸӘдҝЎд»»жҹҗдәӣиӯүжӣёй ’зҷјж©ҹж§Ӣ (CA) дҫҶй ’зҷјиӯүжӣёгҖӮжҲ–иҖ…пјҢSaaS жҸҗдҫӣе•ҶжңҖеҲқеҸҜиғҪ已經зӮәе…¶е®ўжҲ¶ж§Ӣе»әдәҶ TLS ж”ҜжҸҙпјҢзҸҫеңЁд»–еҖ‘зҡ„е®ўжҲ¶еёҢжңӣи©ІеҠҹиғҪеҸҜз”ЁгҖӮз„Ўи«–еҮәж–јдҪ•зЁ®еҺҹеӣ пјҢжҲ‘еҖ‘йғҪзӮәе®ўжҲ¶жҸҗдҫӣдәҶдёҖдәӣж»ҝи¶ійҖҷдәӣиҰҒжұӮзҡ„йҒёж“ҮгҖӮ

е°Қж–јжғіиҰҒдҝқжҢҒе°Қе…¶ TLS з§Ғй‘°зҡ„жҺ§иЈҪжҲ–и®“д»–еҖ‘зҡ„е®ўжҲ¶йқҲжҙ»ең°дҪҝз”Ёд»–еҖ‘йҒёж“Үзҡ„иӯүжӣёй ’зҷјж©ҹж§Ӣ (CA) зҡ„е®ўжҲ¶пјҢжҲ‘еҖ‘е…ҒиЁұ SaaS жҸҗдҫӣе•ҶдёҠеӮід»–еҖ‘е®ўжҲ¶зҡ„иӯүжӣёгҖӮ

еҰӮжһңжӮЁжҳҜ SaaS жҸҗдҫӣе•ҶдёҰдё”жӮЁзҡ„дёҖдҪҚе®ўжҲ¶дёҚе…ҒиЁұ第дёүж–№д»ЈиЎЁд»–еҖ‘з”ҹжҲҗеҜҶй‘°пјҢйӮЈйәјжӮЁеёҢжңӣе…ҒиЁұи©Іе®ўжҲ¶дёҠеӮід»–еҖ‘иҮӘе·ұзҡ„иӯүжӣёгҖӮCloudflare е…ҒиЁұ SaaS жҸҗдҫӣе•Ҷе°Үе…¶е®ўжҲ¶зҡ„иӯүжӣёдёҠеӮіеҲ°д»–еҖ‘зҡ„д»»дҪ•иҮӘе®ҡзҫ©дё»ж©ҹеҗҚ - еҸӘйңҖдёҖеҖӢ API иӘҝз”ЁпјҒ

дёҖдәӣ SaaS жҸҗдҫӣе•ҶеҫһдёҚеёҢжңӣдәәеҖ‘зңӢеҲ°з§Ғй‘°жқҗж–ҷпјҢдҪҶеёҢжңӣиғҪеӨ дҪҝз”Ёд»–еҖ‘йҒёж“Үзҡ„ CAгҖӮд»–еҖ‘еҸҜд»ҘйҖҡйҒҺзӮәе…¶иҮӘе®ҡзҫ©дё»ж©ҹеҗҚз”ҹжҲҗиӯүжӣёзұӨеҗҚи«ӢжұӮ (CSR)дҫҶеҜҰзҸҫжӯӨзӣ®зҡ„пјҢ然еҫҢдҪҝз”ЁйҖҷдәӣ CSR жң¬иә«зӮәе…¶е®ўжҲ¶иЁӮиіјиӯүжӣёжҲ–е°Ү CSR иҪүзҷјзөҰд»–еҖ‘зҡ„е®ўжҲ¶пјҢд»Ҙдҫҝд»–еҖ‘еҸҜд»ҘжҸҗдҫӣиҮӘе·ұзҡ„иӯүжӣёгҖӮеңЁд»»дҪ•дёҖзЁ®жғ…жіҒдёӢпјҢSaaS жҸҗдҫӣе•ҶйғҪеҸҜд»ҘеңЁиӯүжӣёеҫһе…¶е®ўжҲ¶зҡ„ CA й ’зҷјд»ҘеңЁ Cloudflare зҡ„йӮҠз·ЈдҪҝз”ЁеҫҢдёҠеӮіиҮӘе®ҡзҫ©дё»ж©ҹеҗҚзҡ„иӯүжӣёгҖӮ

иҮӘе®ҡзҫ©е…ғж•ёж“ҡ

йҖҡйҒҺе°Үе…ғж•ёж“ҡж·»еҠ еҲ°е–®еҖӢиҮӘе®ҡзҫ©дё»ж©ҹеҗҚпјҢ然еҫҢйғЁзҪІдёҖеҖӢ Worker дҫҶи®ҖеҸ–ж•ёж“ҡпјҢжӮЁеҸҜд»ҘдҪҝз”Ё Worker иҮӘе®ҡзҫ©жҜҸеҖӢдё»ж©ҹеҗҚзҡ„иЎҢзӮәгҖӮ

дёҖдәӣе®ўжҲ¶дҪҝз”ЁжӯӨеҠҹиғҪе°Ү customer_id еӯ—ж®өж·»еҠ еҲ°жҜҸеҖӢиҮӘе®ҡзҫ©дё»ж©ҹеҗҚпјҢ然еҫҢд»–еҖ‘е°Үи«ӢжұӮжЁҷй ӯй«®йҖҒеҲ°е…¶жәҗгҖӮеҸҰдёҖзЁ®дҪҝз”Ёж–№жі•жҳҜеңЁжҜҸеҖӢе®ўжҲ¶зҡ„еҹәзӨҺдёҠиЁӯзҪ®еғҸ HTTP еҡҙж јеӮіијёе®үе…Ё (HSTS) йҖҷжЁЈзҡ„жЁҷй ӯгҖӮ