去年,Gateway 從一個安全 DNS 過濾解決方案 3 擴展為一個完整的安全 Web 閘道(SWG),也能保護每一個用戶的 HTTP 流量。這使管理員不僅能檢測和阻止 DNS 層的威脅,還能檢測和阻止惡意 URL 和有害的檔案類型。此外,管理員現在可以一鍵創建高影響力、全公司範圍的策略來保護所有用戶,或者創建更精細的基於使用者身份的規則。

我們在 Cloudflare Gateway 中推出了應用程式策略,使管理員能容易阻止特定 Web 應用程式。借助這一功能,管理員能阻止那些常用於分發惡意軟體的應用程式,如雲檔存儲。

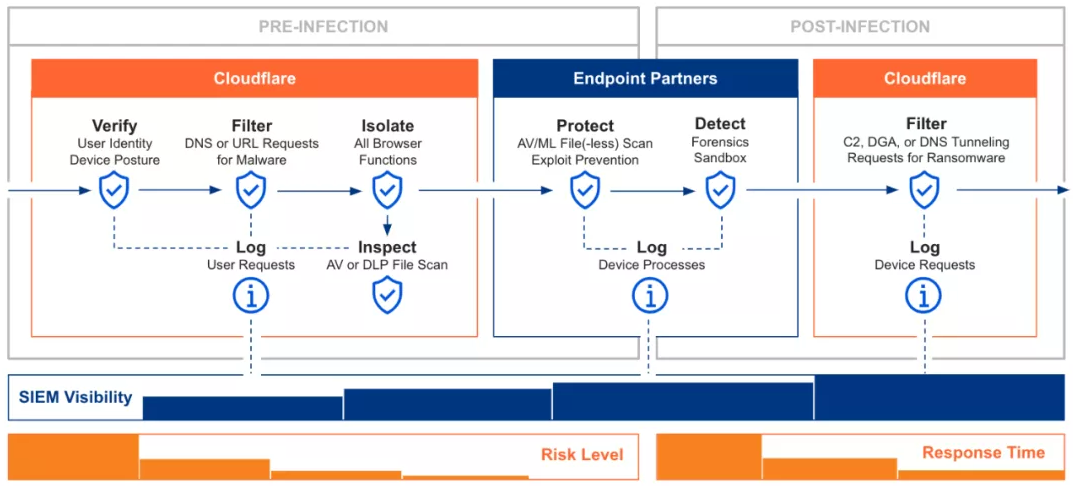

這些 Gateway 功能實現了安全性的分層策略。借助 Gateway 的 DNS 過濾,客戶免受濫用 DNS 協定以便與某個 C2 (命令與控制)伺服器通訊、下載植入負載或滲漏企業資料的威脅。DNS 過濾適用於所有產生 DNS 查詢的應用程式,而 HTTP 流量檢查則作為補充,深入到用戶流覽互聯網時可能遭遇到的威脅。

另一層防禦,在 Cloudflare Gateway 中增加防病毒保護。現在管理員能通過 Cloudflare 的邊緣節點阻止惡意軟體和其他惡意檔,以免其下載到企業設備上。