2023 年第三季度,Cloudflare 面臨有史以來最複雜、最持久的 DDoS 攻擊活動之一。

HTTP DDoS 攻擊是一種透過超文字傳輸通訊協定 (HTTP) 發起的 DDoS 攻擊。它的目標是 HTTP 網際網路資產,例如,行動裝置應用程式伺服器、電子商務網站和 API 閘道。

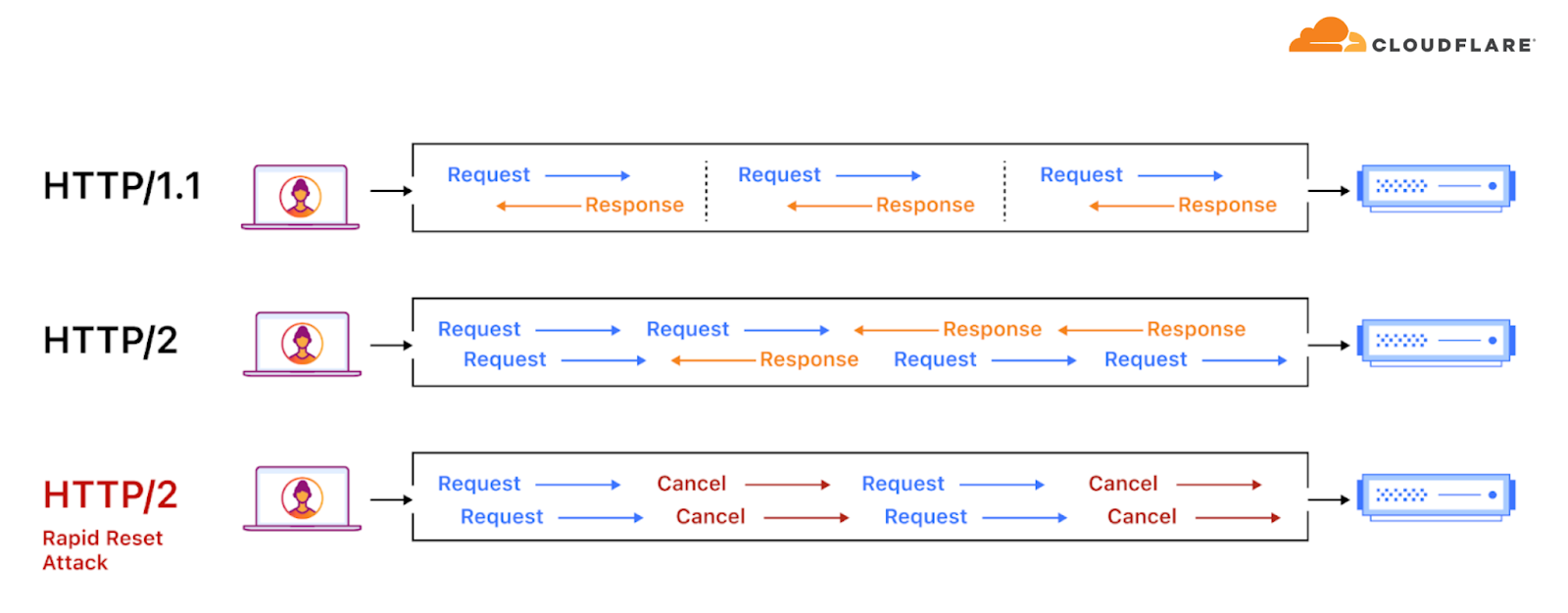

HTTP/2 佔 HTTP 流量的 62%,是一種旨在提高應用程式效能的通訊協定。其缺點是 HTTP/2 也有助於提高殭屍網路的效能。

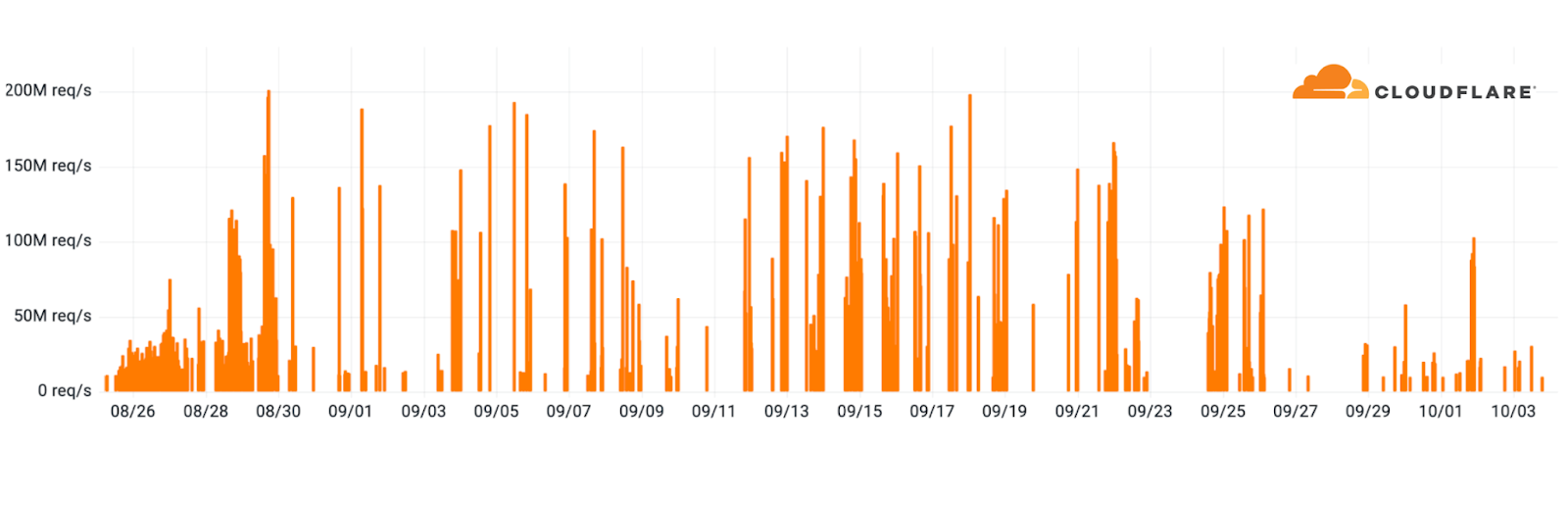

從 2023 年 8 月下旬開始,Cloudflare 和其他各個廠商遭受了利用 HTTP/2 Rapid Reset 漏洞 (CVE-2023-44487) 的複雜且持久的 DDoS 攻擊活動。

DDoS 活動包括透過 HTTP/2 發起的數千起超流量 DDoS 攻擊,其峰值達到了每秒數百萬個請求。平均攻擊速率為 3000 萬 rps。約有 89 起攻擊的峰值超過 1 億 rps,而我們看到的最大攻擊達到了 2.01 億 rps。

Cloudflare 的系統自動偵測並緩解了絕大多數攻擊。我們部署了緊急對策並提高了緩解系統的功效和效率,以確保我們的網路和客戶網路的可用性。

請查看我們的工程部落格,該部落格深入探討了 HTTP/2 的出現、我們學到了什麼以及我們採取了哪些行動來提高網際網路安全性。

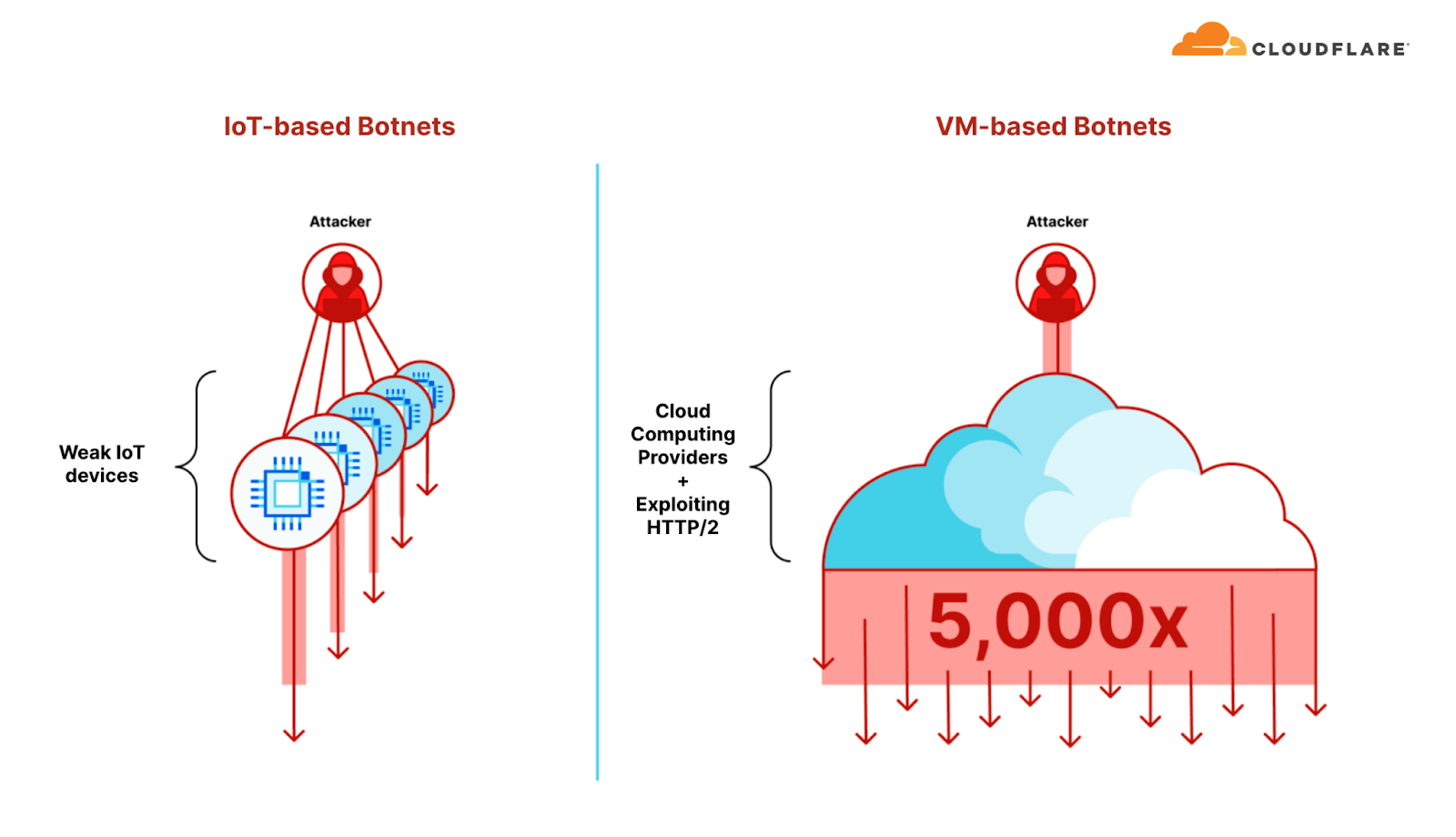

正如我們在本次活動和先前活動中所看到的,利用雲端運算平台和 HTTP/2 的殭屍網路能夠讓每個殭屍網路節點產生的力量增強最多 5,000 倍。這使得它們僅憑藉一個包含 5 千到 2 萬個節點的小型殭屍網路,便可發動超流量 DDoS 攻擊。從這個角度來看,過去,基於 IoT 的殭屍網路由數百萬個節點組成,幾乎無法達到每秒數百萬個請求。

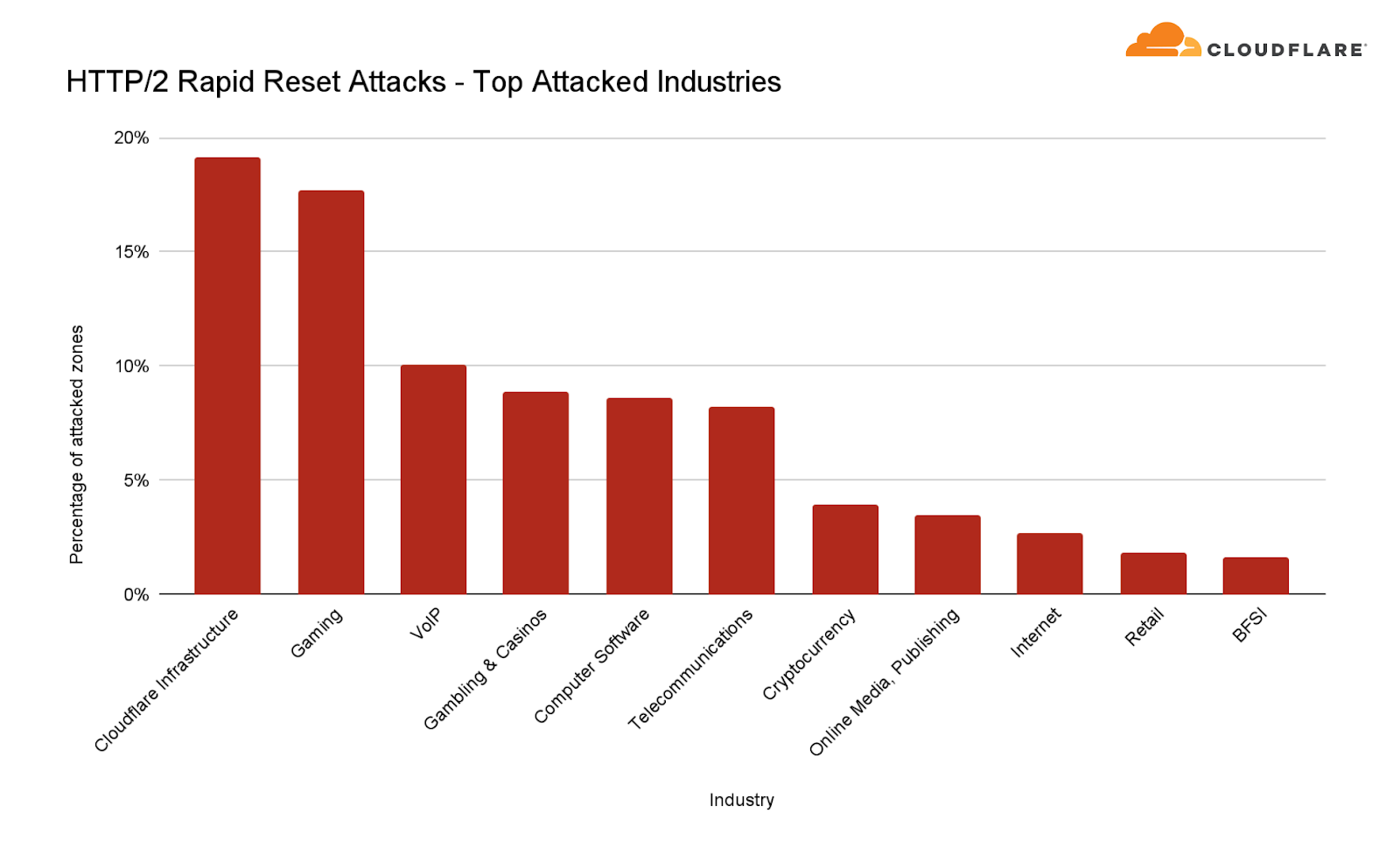

在分析長達兩個月的 DDoS 活動時,我們可以看到 Cloudflare 基礎架構是攻擊的主要目標。更具體地說,19% 的攻擊針對 Cloudflare 網站和基礎架構。另外 18% 的攻擊針對遊戲公司,還有 10% 的攻擊針對知名的 VoIP 提供者。

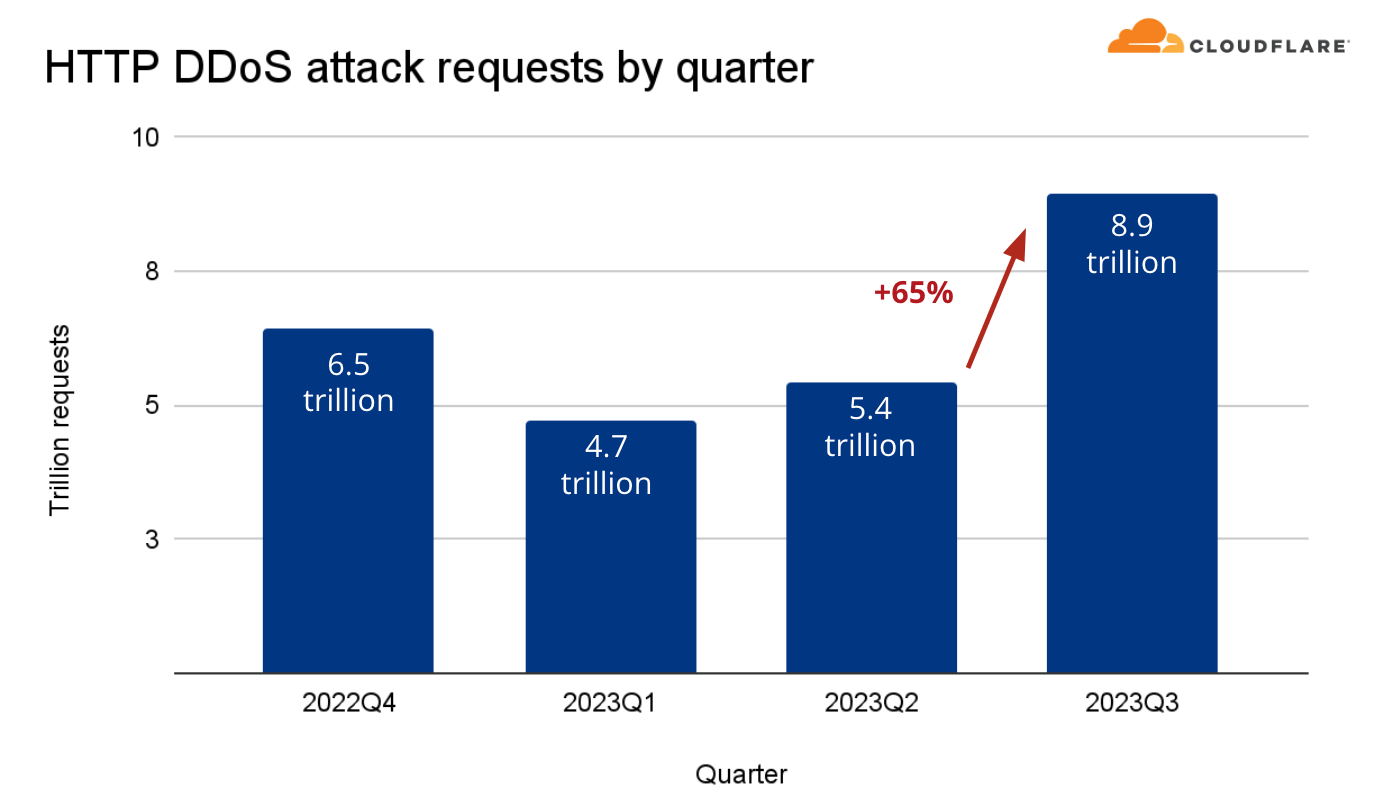

攻擊活動有助於攻擊流量整體增加。上季度,HTTP DDoS 攻擊量環比增長了 15%。這個季度,增長幅度更大。Cloudflare 系統自動偵測和緩解的攻擊量環比增長了 65%,達到總計 8.9 萬億個 HTTP DDoS 請求的驚人數字。

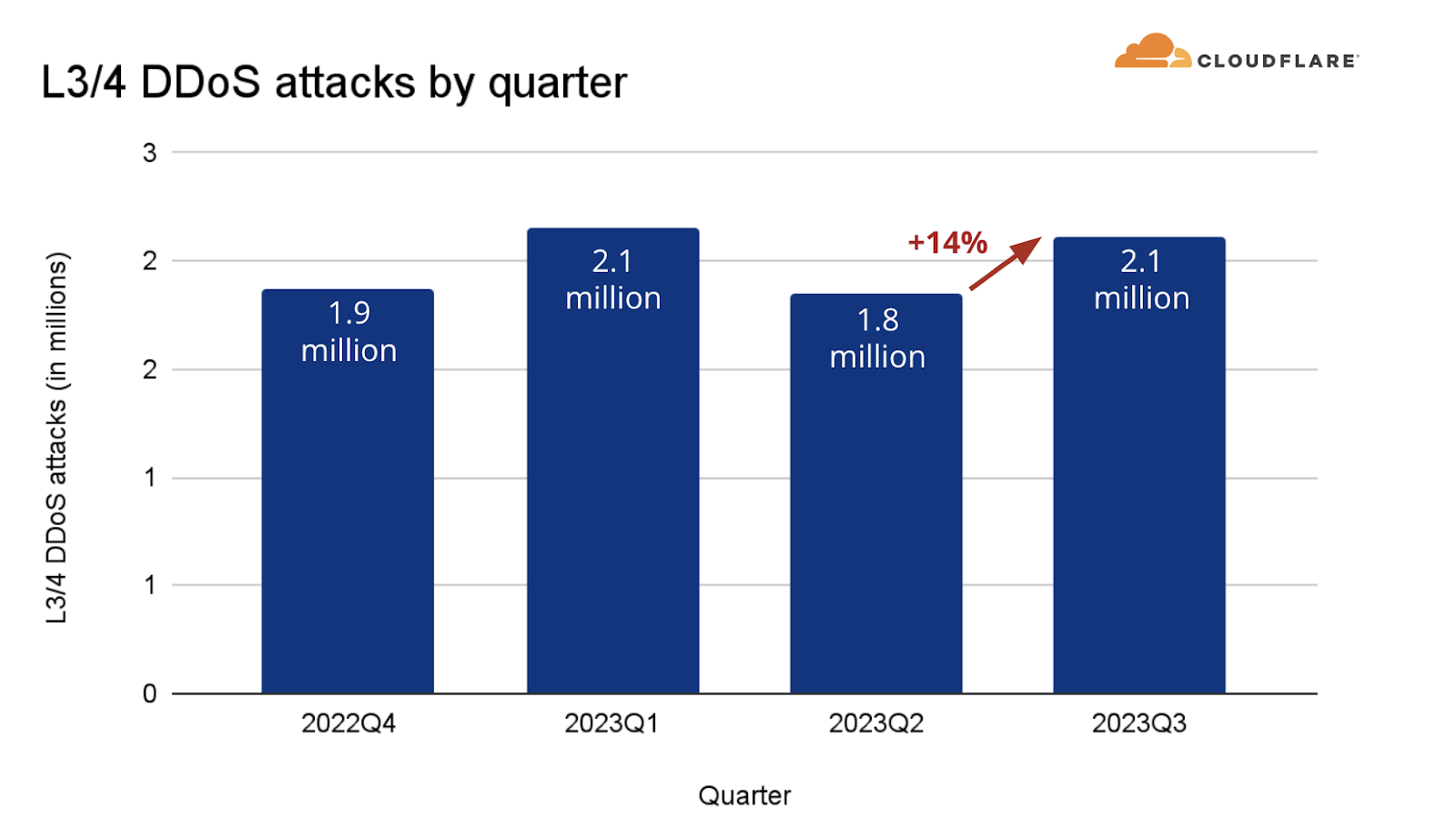

除了 HTTP DDoS 攻擊增長 65% 之外,我們還發現第 3/4 層 DDoS 攻擊小幅增長了 14%,與今年第一季的數字類似。

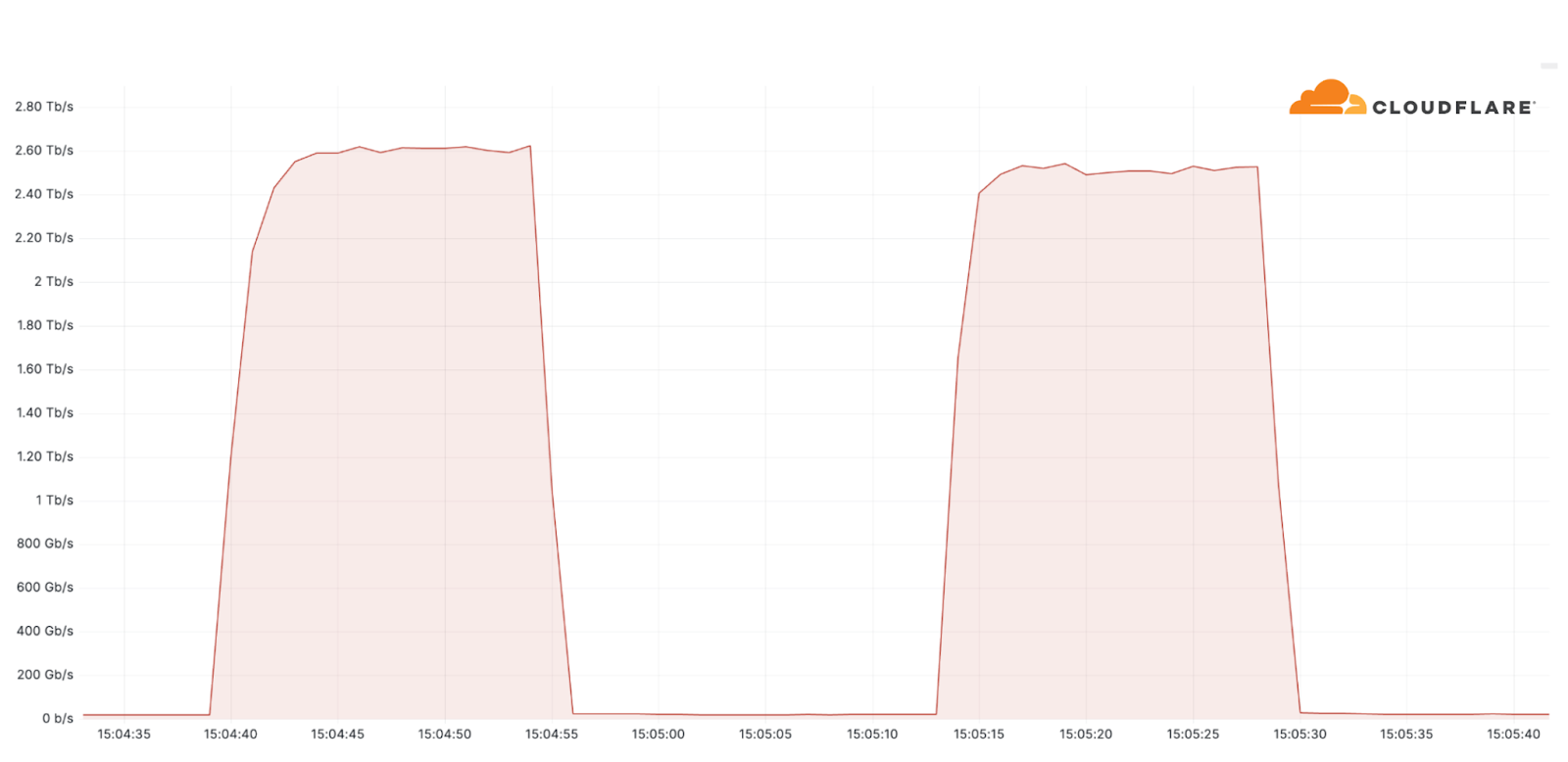

大規模巨流量 DDoS 攻擊的增加促成了這種增長。第三季度,我們的 DDoS 防禦自動偵測並緩解了大量每秒萬億位元的 DDoS 攻擊。我們看到的最大攻擊峰值為 2.6 Tbps。它是一種 UDP 洪水攻擊,由 Mirai 變體殭屍網路發起。

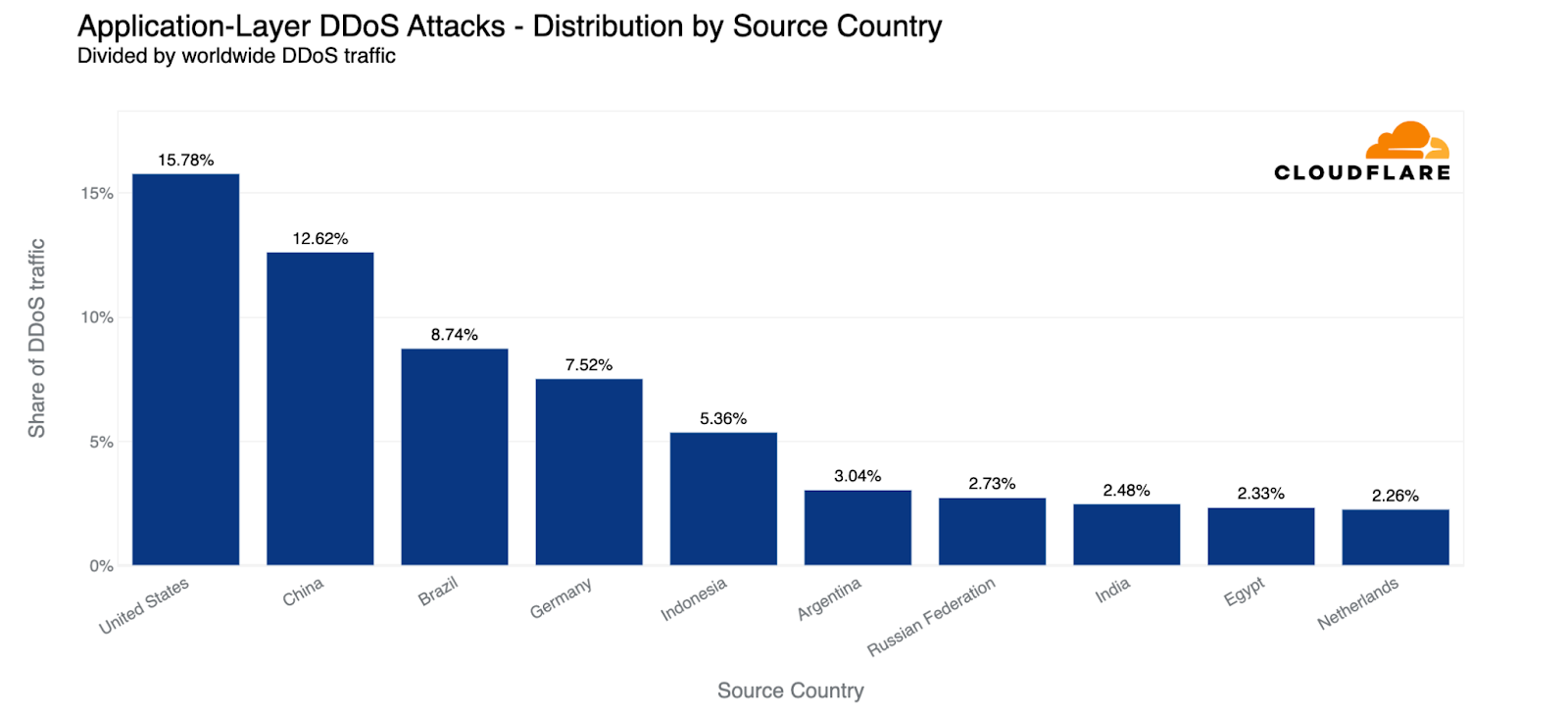

透過比較全球和特定國家/地區的 HTTP DDoS 攻擊請求量,我們可以看到美國仍然是最大的 HTTP DDoS 攻擊來源。每 25 個 HTTP DDoS 請求中就有一個來自美國。中國仍位居第二。巴西取代德國成為第三大 HTTP DDoS 攻擊來源,而德國則跌至第四位。

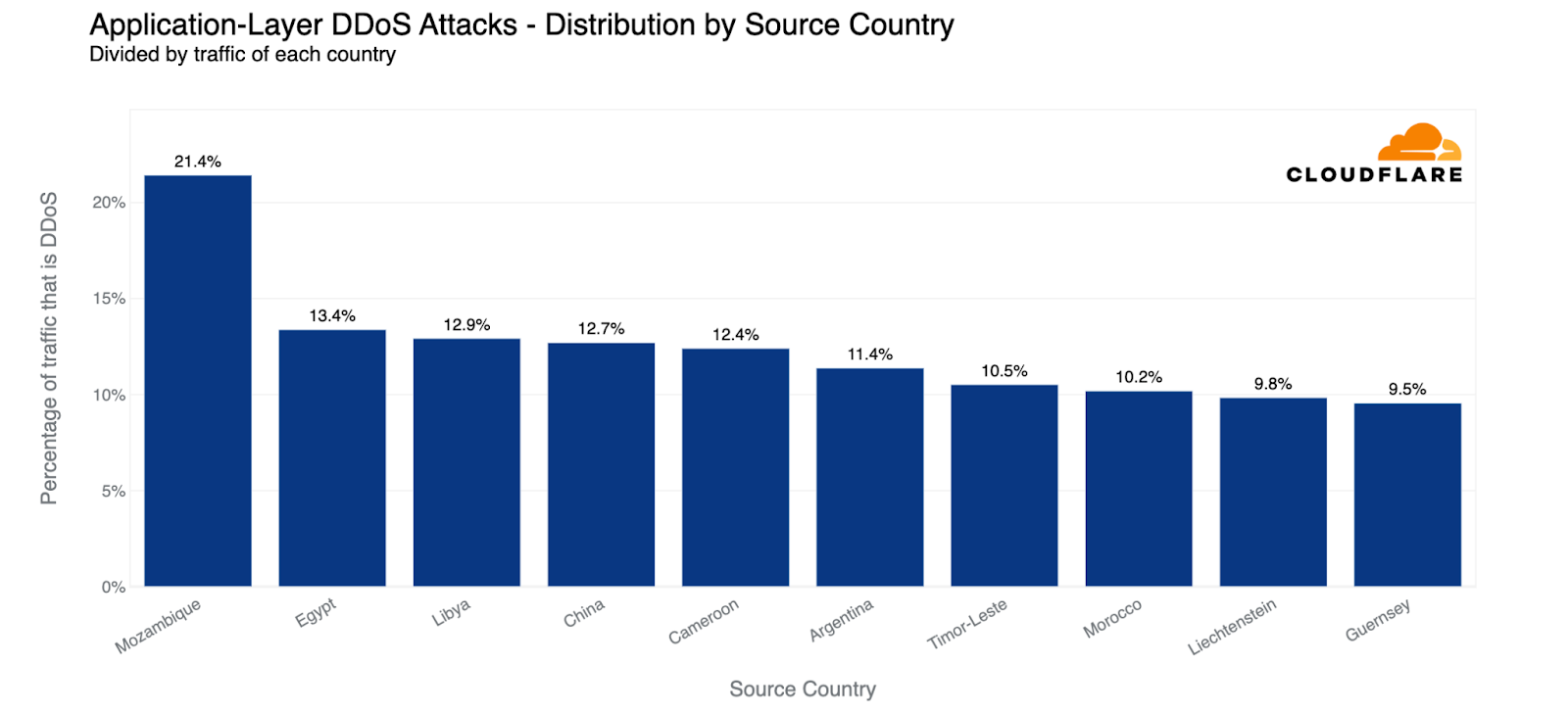

由於人口和網際網路使用情形等多種因素,有些國家很容易收到更多的流量,因此也會遭受/產生更多的攻擊。儘管瞭解總攻擊流量源自或針對某個特定國家是件很有意思的事,但也可以透過流向某個特定國家的所有流量,將攻擊流量標準化,從而幫助消除這種偏見。

這樣做時,我們會看到一種完全不同的模式。美國甚至沒有進入前十名。相反,莫三比克(再次)位居第一。每 5 個源自莫三比克的 HTTP 請求中就有一個是 HTTP DDoS 攻擊流量的一部分。

埃及仍然位居第二 — 大約 13% 的源自埃及的請求是 HTTP DDoS 攻擊的一部分。利比亞和中國緊隨其後,分別是第三和第四大 HTTP DDoS 攻擊來源。

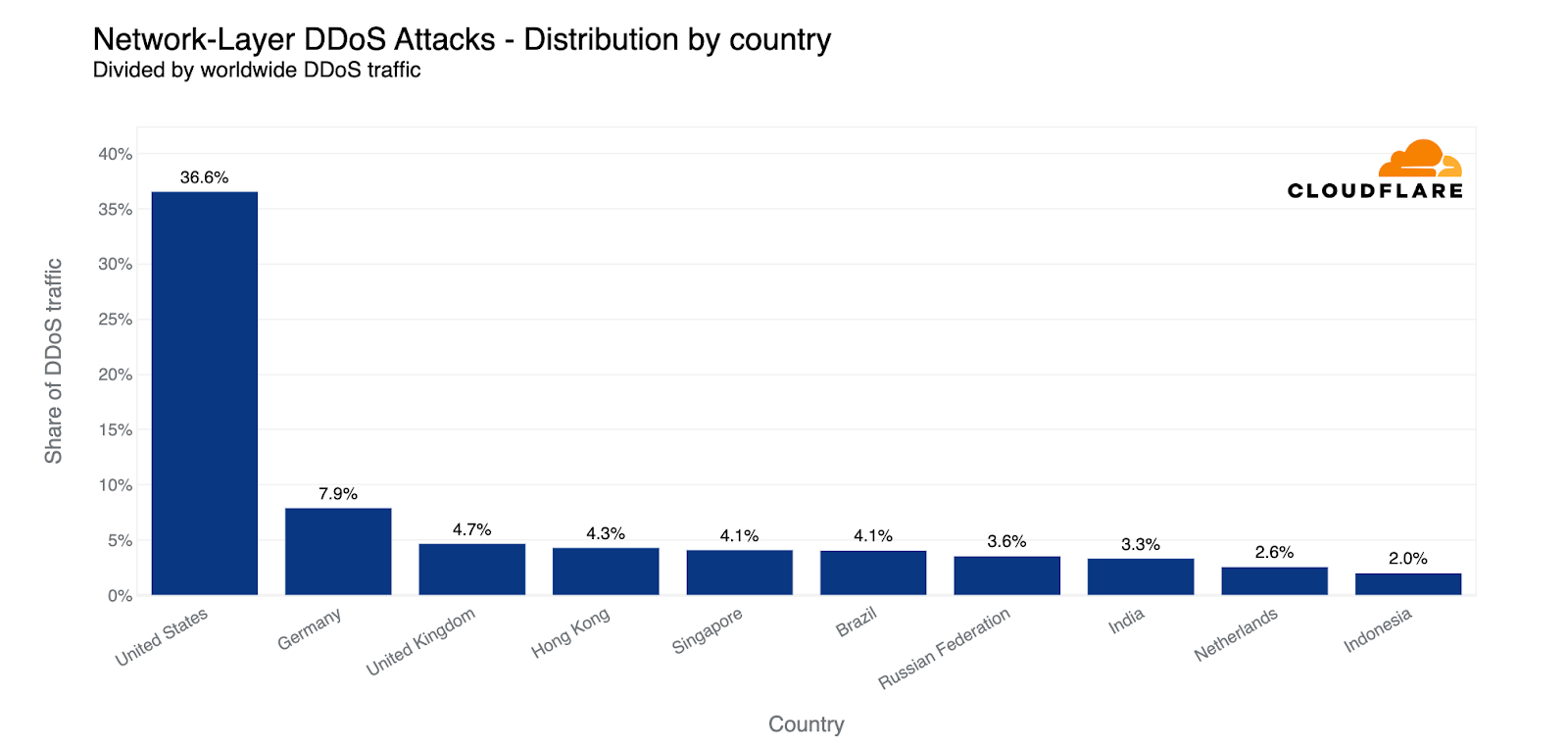

當我們查看第 3/4 層 DDoS 攻擊的來源時,我們會忽略來源 IP 位址,因為它可以偽造。相反,我們依賴擷取流量的 Cloudflare 資料中心的位置。由於我們擁有龐大的網路和全球覆蓋範圍,因此能夠實現地理準確性來瞭解攻擊的來源。

第三季度,我們看到在所有第 3/4 層 DDoS 攻擊流量中,約有 36% 來自美國。德國遠遠落後,以 8% 的佔比位居第二,英國以近 5% 的佔比位居第三。

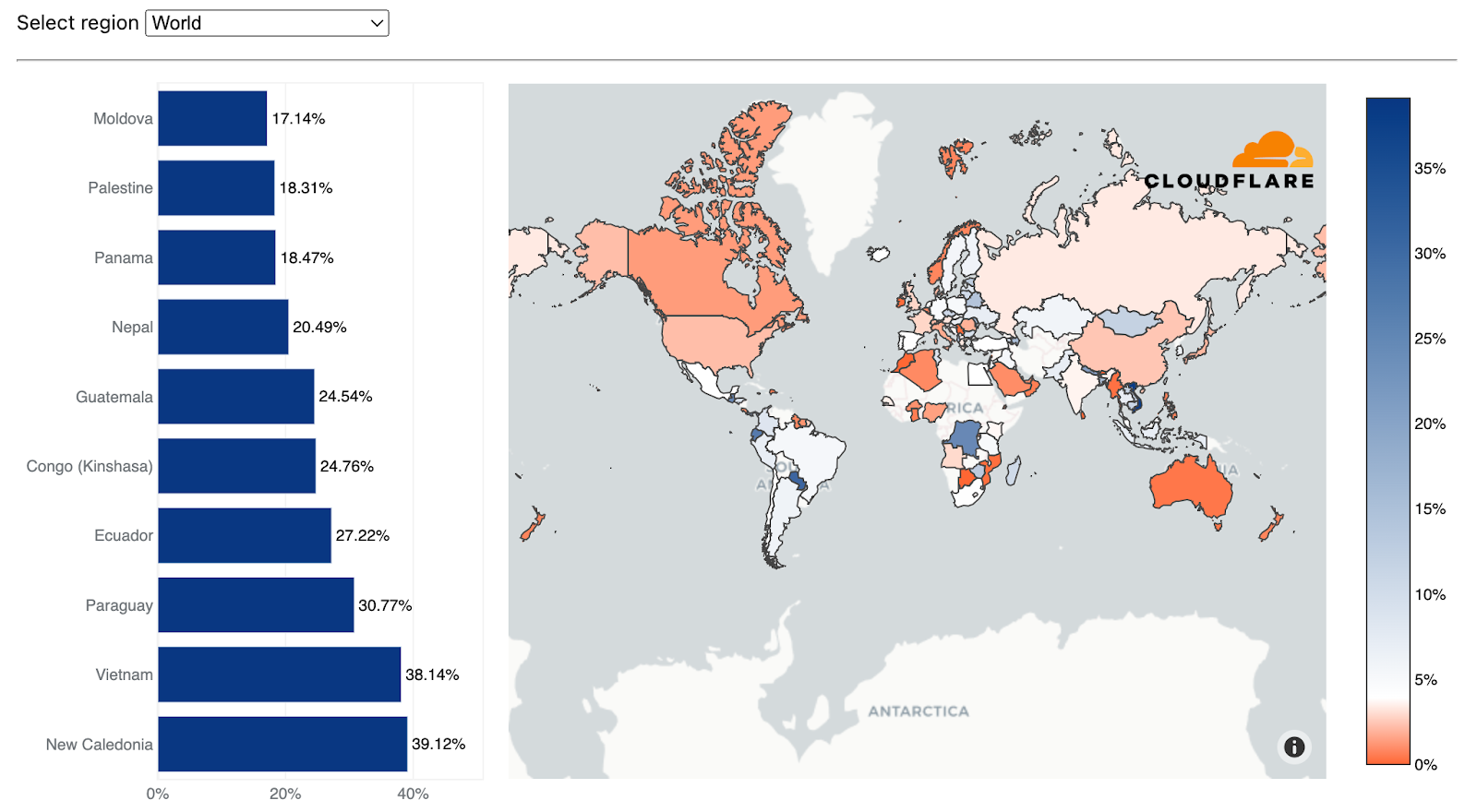

在將資料標準化後,我們發現越南在連續兩個季度排名第一後,降為第二大第 3/4 層 DDoS 攻擊來源。新喀里多尼亞(這是由南太平洋數十個島嶼組成的一處法國領土)奪得了第一名。在新喀里多尼亞的 Cloudflare 資料中心,每擷取四個位元組就有兩個是攻擊。

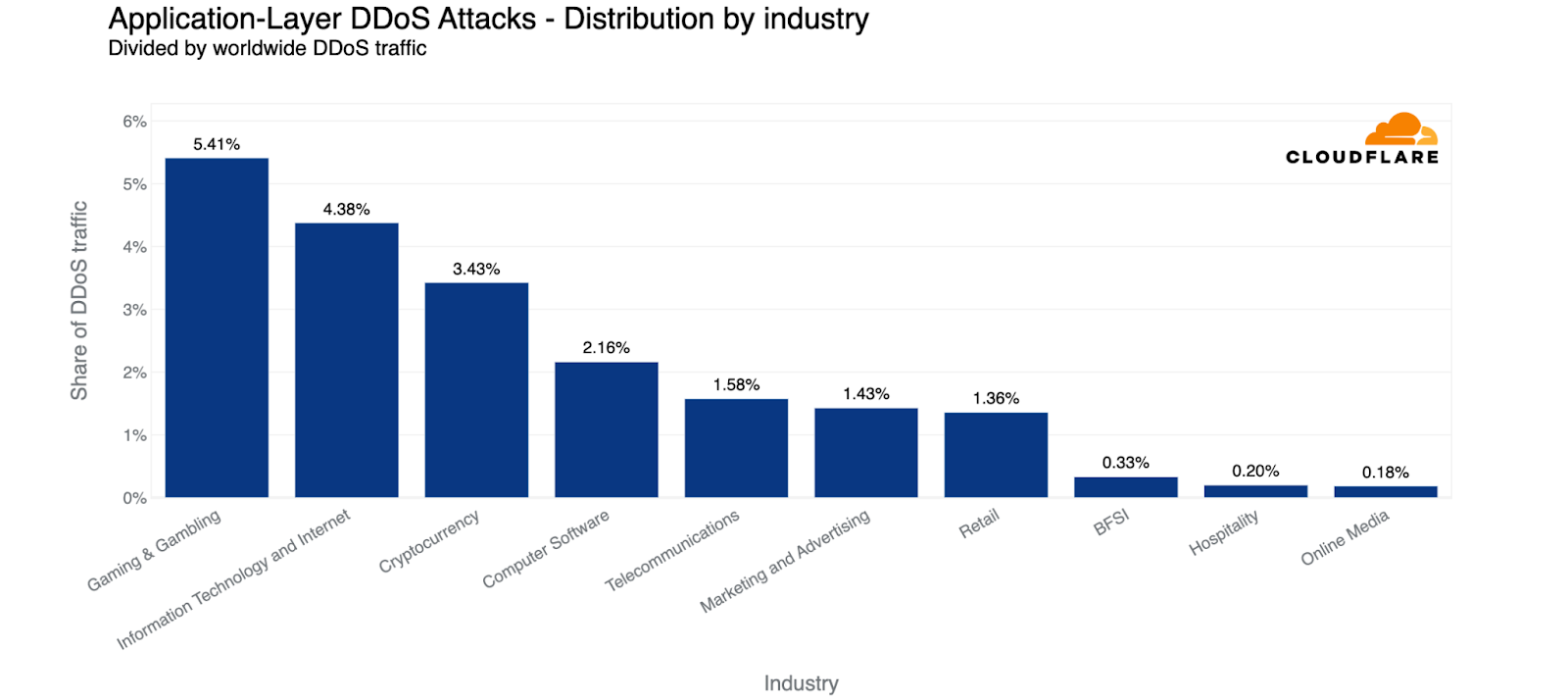

從 HTTP DDoS 攻擊流量的絕對數量來看,遊戲和博彩業超越了加密貨幣產業,躍居第一。在 Cloudflare 觀察到的全部 HTTP DDoS 攻擊流量中,超過 5% 是針對遊戲和博彩業的。

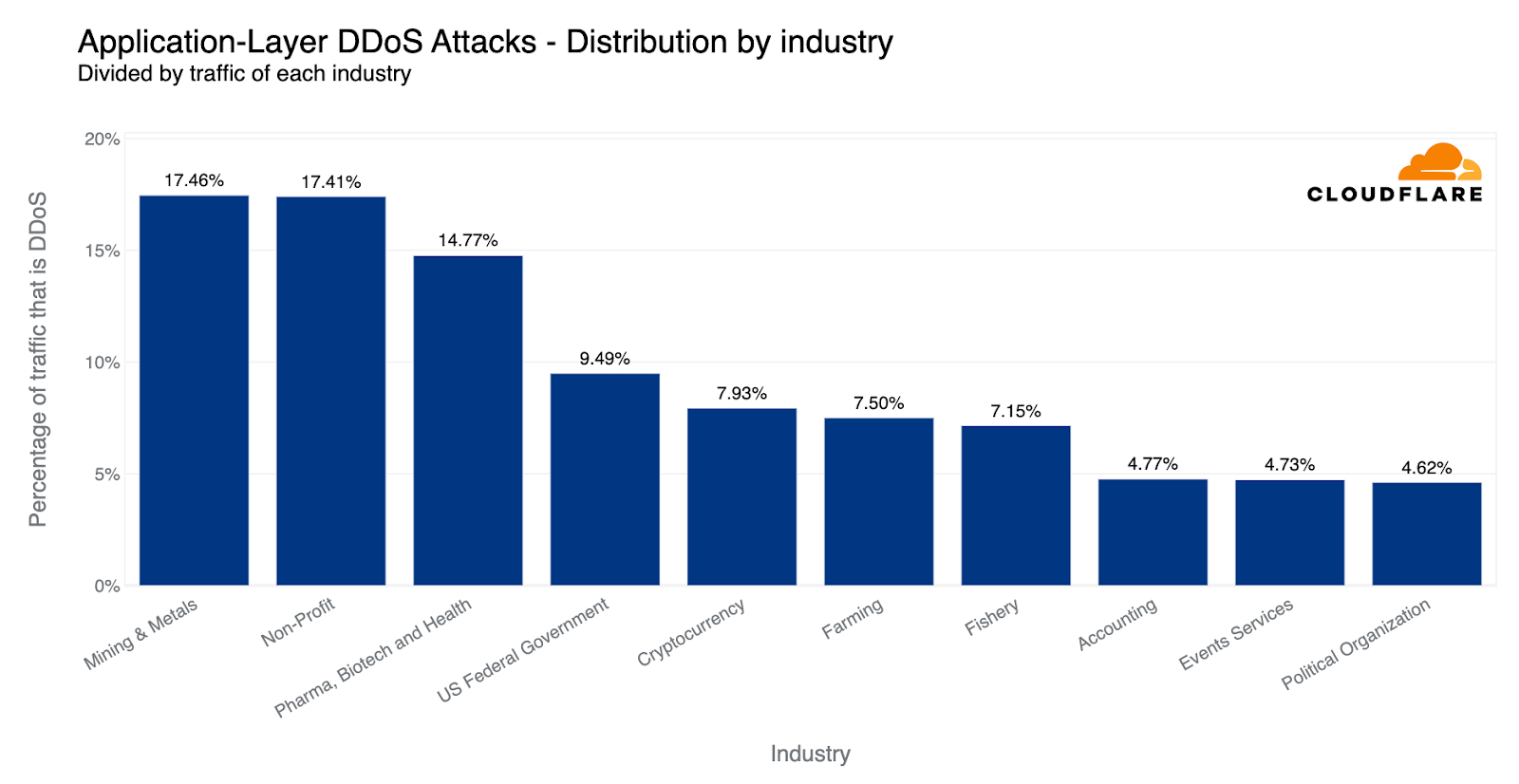

與其他產業相比,遊戲和博彩業長期以來一直是受攻擊最多的產業之一。但是,當我們查看相對於每個特定行業的 HTTP DDoS 攻擊流量時,我們看到了不同的情況。遊戲和博彩業的使用者流量如此之大,儘管按數量劃分是受攻擊最多的產業,但當我們將其置於每個產業的背景下時,它甚至沒有進入前十名。

相反,我們看到的是,與總流量相比,採礦和金屬業受到的攻擊最多 — 在流向採礦和金屬公司的所有流量中,有 17.46% 是 DDoS 攻擊流量。

緊隨其後,在流向非營利組織的所有流量中,有 17.41% 是 HTTP DDoS 攻擊。其中許多攻擊針對 111 個國家/地區的 2,400 多個非營利和獨立媒體組織,作為 Galileo 專案的一部分,Cloudflare 為這些組織提供免費保護,而今年是該專案成立的九週年。僅僅過去這一季度,Cloudflare 平均每天就緩解了 1.805 億個針對受 Galileo 保護的網站的網路威脅。

製藥、生物技術和健康公司位居第三,美國聯邦政府網站位居第四。幾乎每 10 個針對美國聯邦政府網際網路資產的 HTTP 請求中就有一個是攻擊的一部分。排名第五的是加密貨幣,而農業和漁業緊隨其後。

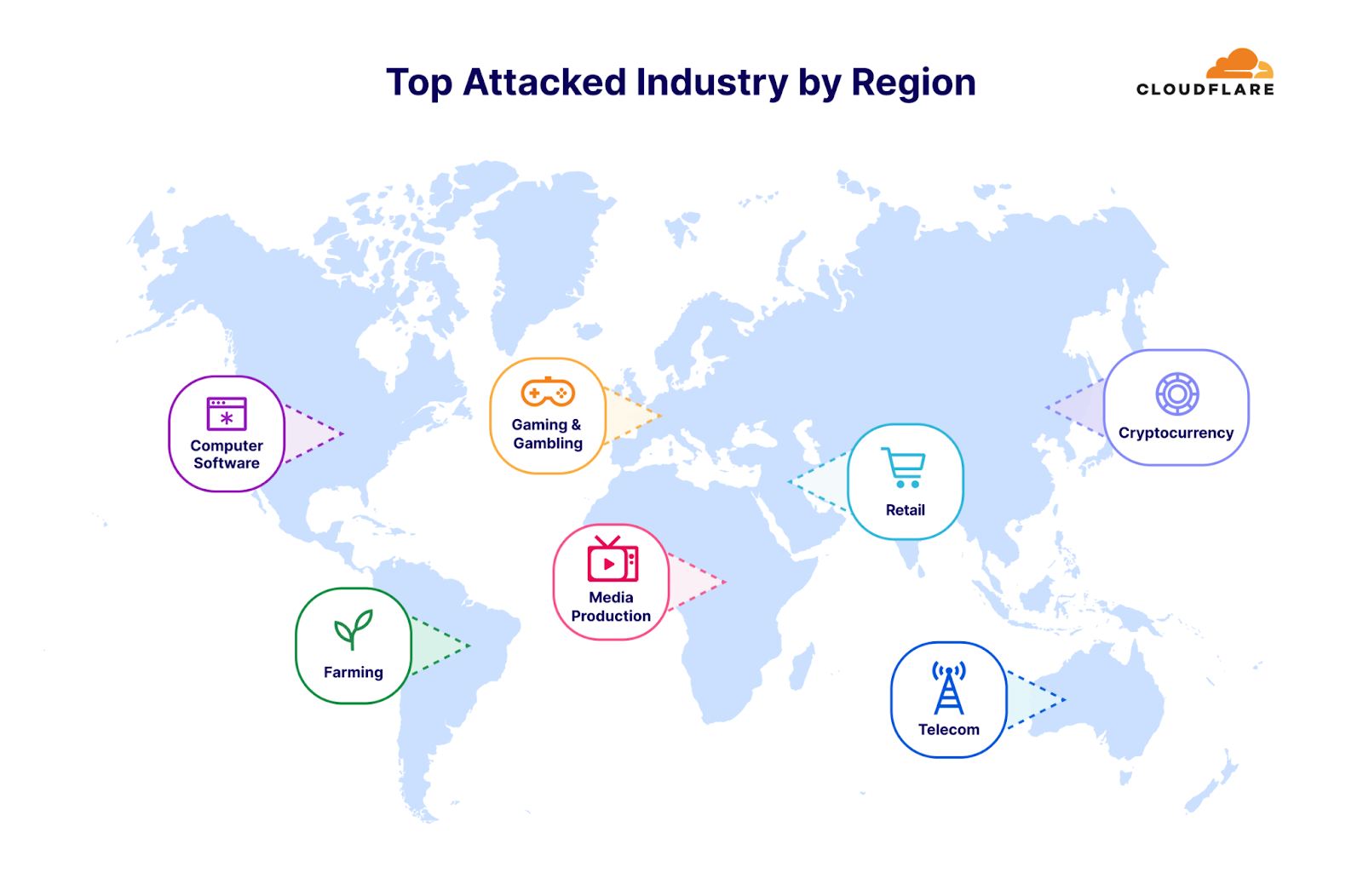

現在,我們來深入瞭解每個地區受攻擊最多的產業。

電信業在連續兩季度成為受攻擊最多的產業之後,從第一名下降到第四名。媒體製作公司是非洲受攻擊最多的產業。銀行、金融服務和保險業 (BFSI) 是受攻擊第二多的產業。遊戲和博彩公司位居第三。

加密貨幣產業連續第二個季度成為亞太地區遭受攻擊最多的產業。遊戲和博彩業位居第二。資訊科技和服務公司位居第三。

遊戲和博彩業連續第四個季度成為歐洲遭受攻擊最多的產業。零售公司排名第二,電腦軟體公司排名第三。

第三季度,農業是拉丁美洲遭受攻擊最多的產業。它在針對拉丁美洲的所有攻擊中佔比高達 53%。遊戲和博彩公司遠遠落後,成為第二大攻擊目標。公民與社會組織排名第三。

第三季度,零售公司在中東地區遭受的攻擊最多。電腦軟體公司排名第二,遊戲和博彩業排名第三。

行銷和廣告業在連續兩個季度位居第一之後,下跌至第二位。電腦軟體躍居首位。電信公司排名第三。

第三季度,電信業到目前為止在大洋洲遭受的攻擊最多,在針對大洋洲的攻擊中,佔比超過 45%。加密貨幣和電腦軟體公司分別位居第二和第三。

Domain Name System (DNS) 相當於網際網路的電話簿。DNS 幫助將人類友好的網站地址(如 www.cloudflare.com)轉譯為機器友好的 IP 位址(如 104.16.124.96)。中斷 DNS 伺服器,攻擊者即可影響電腦連線到網站的能力,從而導致使用者無法存取網站。

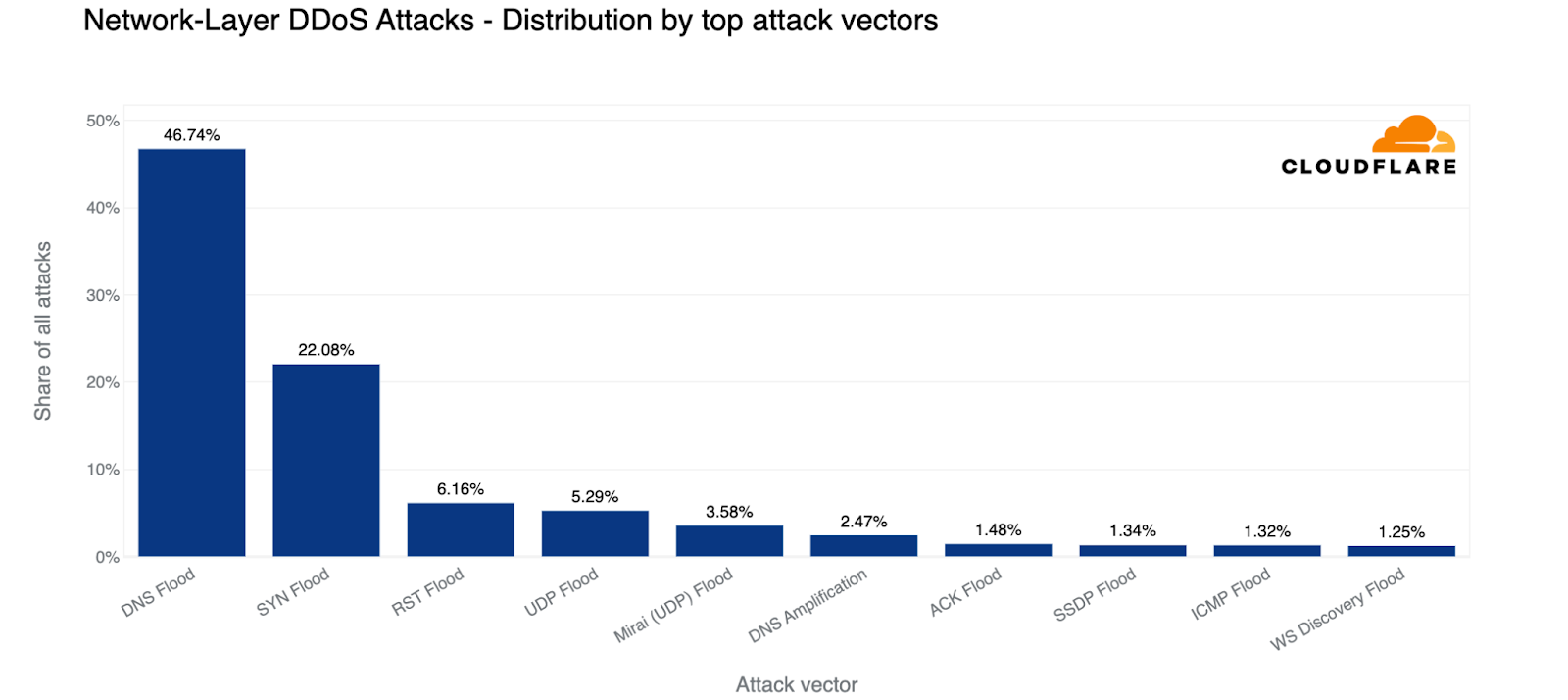

基於 DNS 的 DDoS 攻擊連續第二個季度成為最常見的攻擊。幾乎 47% 的攻擊都是基於 DNS 的。與上一季相比增加了 44%。SYN 洪水攻擊仍位居第二,然後依次為 RST 洪水攻擊、UDP 洪水攻擊和 Mirai 攻擊。

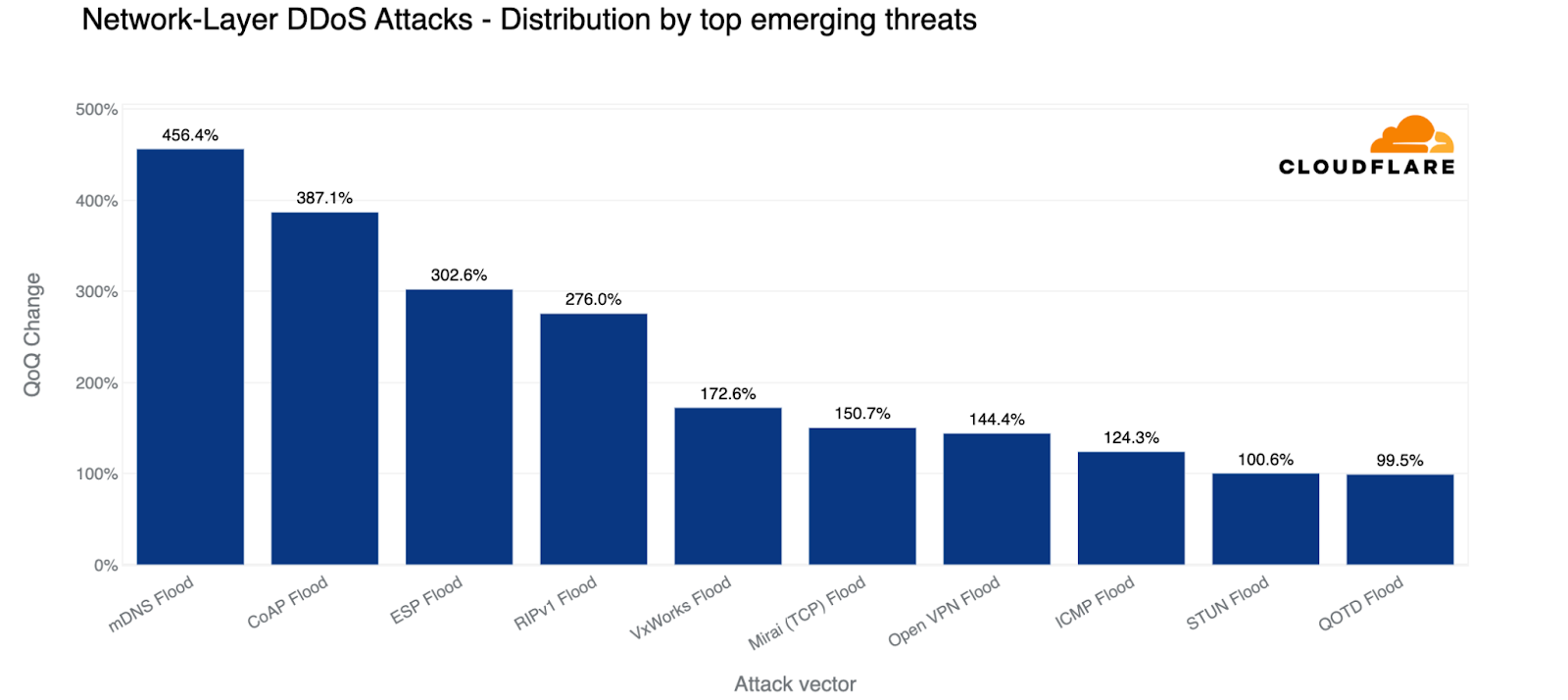

除了最常見的攻擊手段之外,我們還發現一些鮮為人知的攻擊手段顯著增加。由於威脅執行者試圖「減少、重複使用和回收」較舊的攻擊手段,這些攻擊手段往往很不穩定。它們往往是基於 UDP 的通訊協定,可用於發動放大和反射 DDoS 攻擊。

我們繼續看到的一種眾所周知的策略是使用放大/反射攻擊。在這種攻擊方法中,攻擊者會反射離開伺服器的流量,並將回應瞄準受害者。攻擊者可以透過 IP 詐騙等各種方法將反射的流量瞄準受害者。

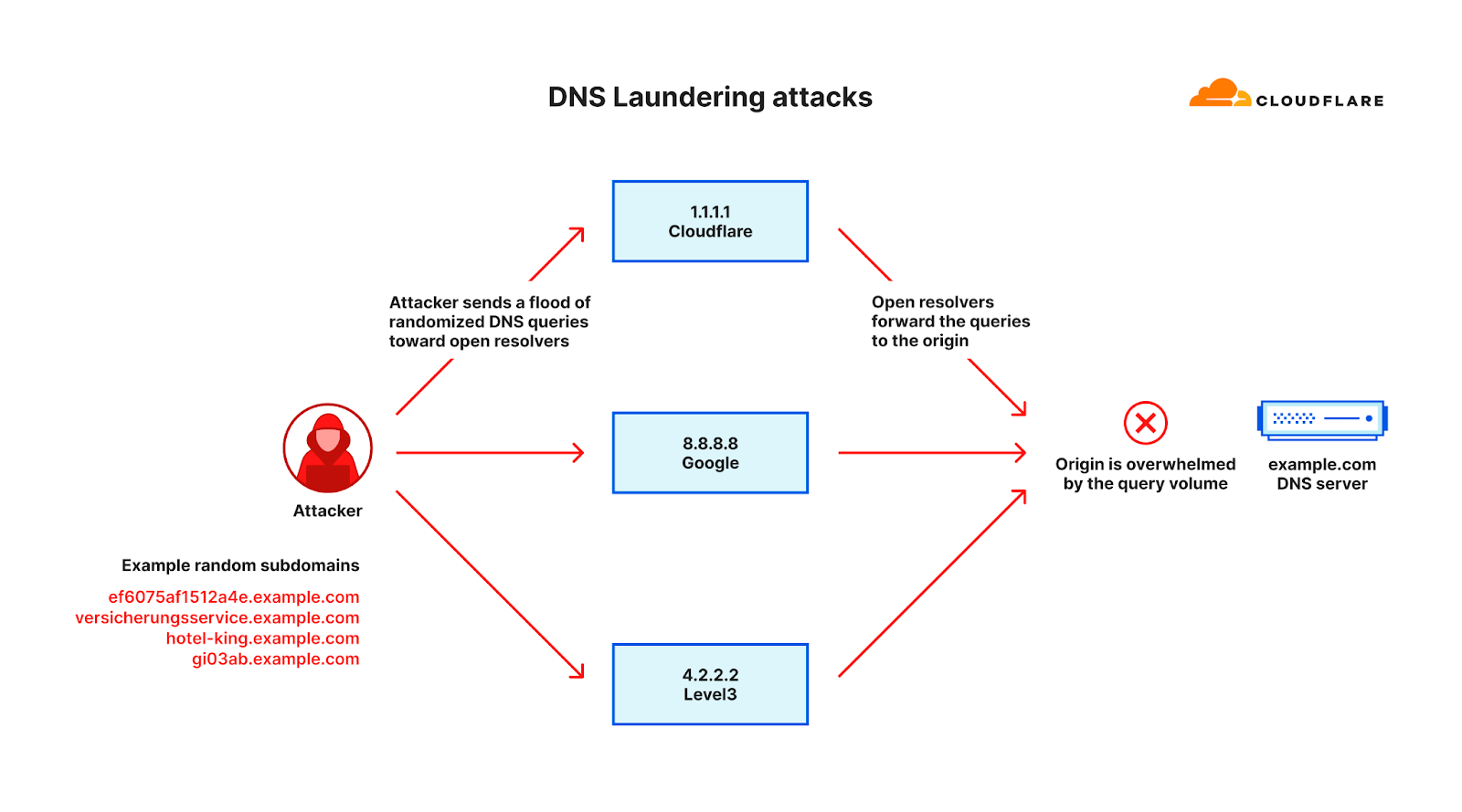

另一種形式的反射可以在名為「DNS Laundering 攻擊」的攻擊中以不同的方式實現。在 DNS Laundering 攻擊中,攻擊者將查詢由受害者的 DNS 伺服器管理的網域的子網域。定義子網域的首碼是隨機的,在這樣的攻擊中絕不會使用超過一次或兩次。由於隨機化元素,遞迴 DNS 伺服器不可能擁有已快取的回應,需要將查詢轉寄至受害者的權威 DNS 伺服器。然後,權威 DNS 伺服器就會被過多的查詢轟炸,直到其無法處理合法查詢,甚至完全崩溃。

總體而言,第三季度,基於多點傳送 DNS (mDNS) 的 DDoS 攻擊是增長最多的攻擊方法。位居第二的是利用 Constrained Application Protocol (CoAP) 的攻擊,位居第三的是利用 Encapsulating Security Payload (ESP) 的攻擊。讓我們更深入地瞭解這些攻擊手段。

多點傳送 DNS (mDNS) 是一種基於 UDP 的通訊協定,在本地網路中用於服務/裝置探索。易受攻擊的 mDNS 伺服器回應源自本地網路外的 unicast 查詢,這些查詢「偽裝」(篡改)成受害者的來源位址。這會產生放大攻擊。第三季度,我們注意到 mDNS 攻擊呈現大幅增長;比上一季增長了 456%。

Constrained Application Protocol (CoAP) 專為簡單電子裝置而設計,能夠以低功耗、輕量級的方式實現裝置之間的通訊。然而,它可能會透過 IP 詐騙或放大被濫用於 DDoS 攻擊,因為惡意執行者會利用其多點傳送支援或利用設定不當的 CoAP 裝置來產生大量不必要的網路流量。這可能會導致目標系統服務中斷或過載,從而使合法使用者無法使用它們。

Encapsulating Security Payload (ESP) 通訊協定是 IPsec 的一部分,可為網路通訊提供機密性、驗證和完整性。然而,如果惡意執行者利用設定錯誤或易受攻擊的系統來反射或放大流向目標的流量,從而導致服務中斷,則該通訊協定可能會在 DDoS 攻擊中被濫用。與其他通訊協定一樣,使用 ESP 保護和正確設定系統對於降低 DDoS 攻擊的風險至關重要。

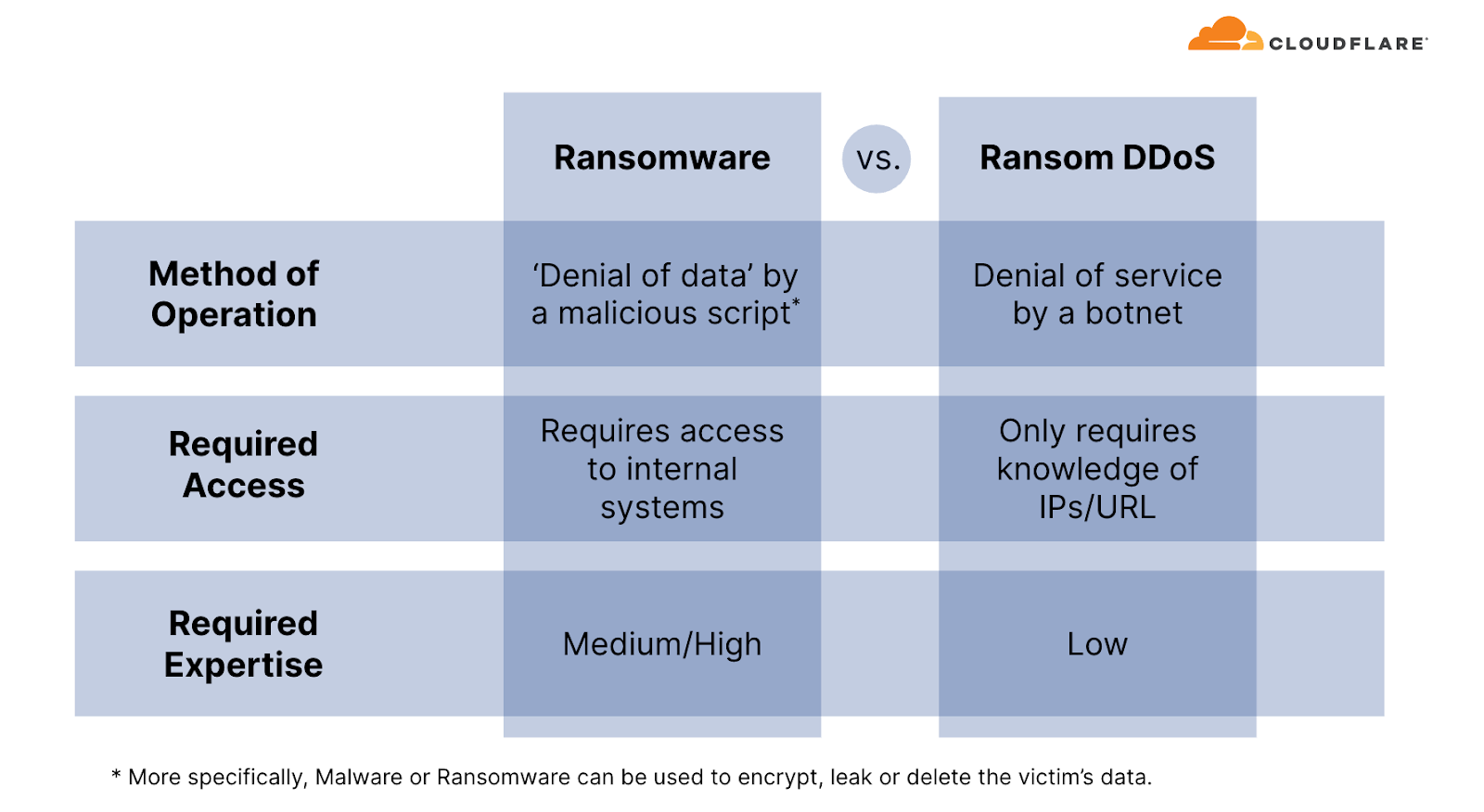

有時,DDoS 攻擊會被用於勒索贖金。至今為止,我們已對 Cloudflare 客戶展開了三年多的調查,並一直在追蹤勒索型 DDoS 攻擊活動的發生情況。

在勒索軟體攻擊中,受害者通常是因為下載了惡意檔案或點擊了遭入侵的電子郵件連結而成為犧牲品,如果不支付贖金,這可能會導致其檔案被鎖定、刪除或洩露。與此不同,對於攻擊者而言,DDoS 勒索攻擊執行起來要簡單得多。DDoS 勒索攻擊並不需要欺騙策略(比如誘使受害者開啟可疑的電子郵件或點擊欺詐連結),也不一定要入侵網路或存取公司資源。

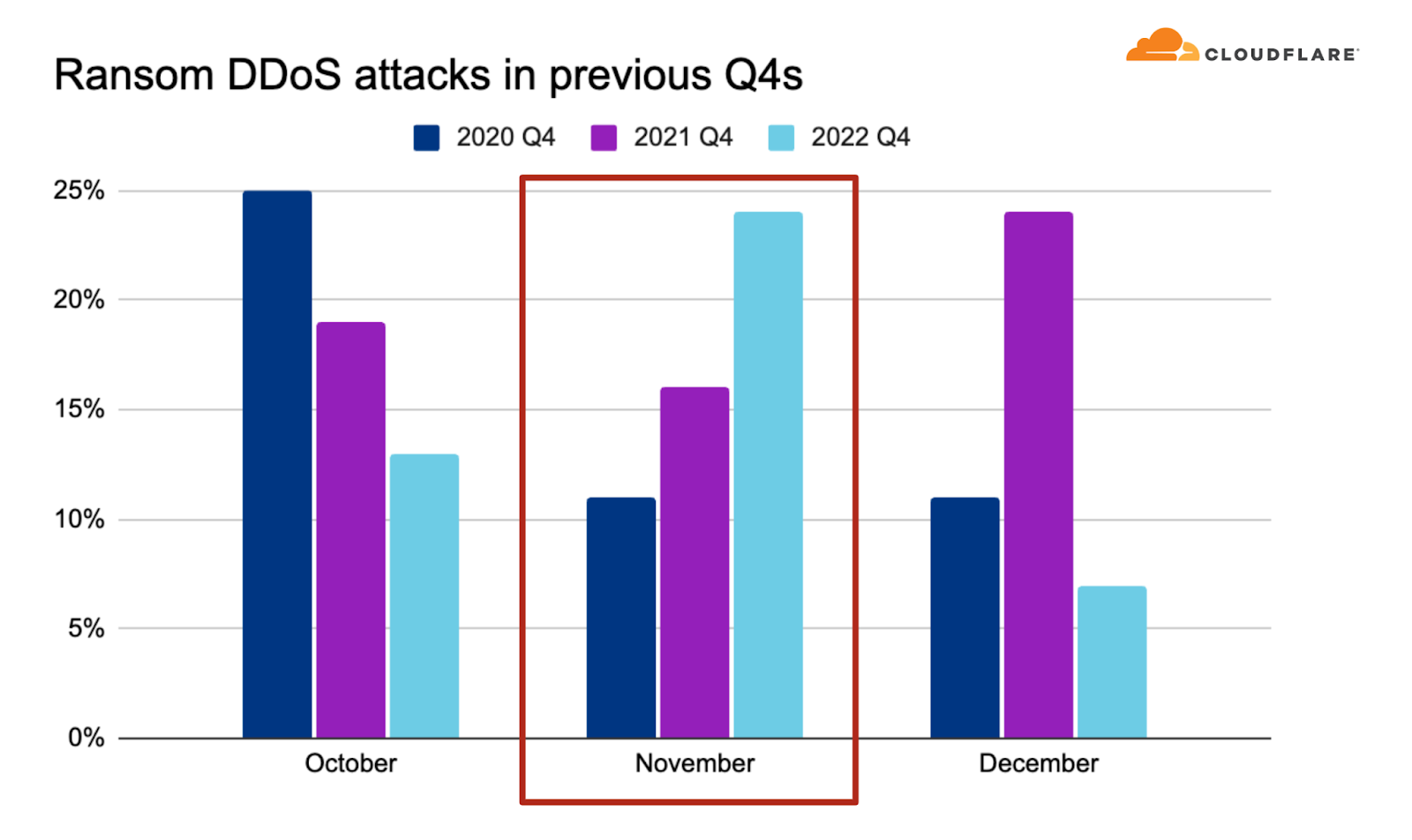

在過去這一季度中,DDoS 勒索攻擊的報告數量持續減少。大約 8% 的受訪者表示受到威脅或遭受 DDoS 勒索攻擊,我們一直在追蹤的這一數字在全年持續下降。希望這是因為威脅執行者已經意識到組織不會向他們支付費用(這是我們的建議)。

但是,請記住,這也是季節性的,我們預計 11 月和 12 月期間 DDoS 勒索攻擊將會增加。如果我們查看過去三年第四季的數據,就會看到 11 月 DDoS 勒索攻擊同比顯著增加。在先前的第四季,高達四分之一的受訪者表示遭受了 DDoS 勒索攻擊。

在過去的一個季度,我們看到 DDoS 攻擊流量呈現史無前例的激增。這一激增主要歸因於超流量 HTTP/2 DDoS 攻擊活動。

使用Cloudflare 的 HTTP 反向代理(即我們的 CDN/WAF 服務)的 Cloudflare 客戶已經得到保護,可免受這些攻擊和其他 HTTP DDoS 攻擊。我們強烈建議使用非 HTTP 服務的 Cloudflare 客戶以及完全不使用 Cloudflare 的組織為其 HTTP 應用程式使用自動化、永遠開啟的 HTTP DDoS 保護服務。

以上資料來自Cloudflare官方訊息,如果想要觀看完整報告可按此,如果對於資安防護有更多想要了解洽詢,可以與樂雲聯繫,我們將進一步與您聯繫交流。