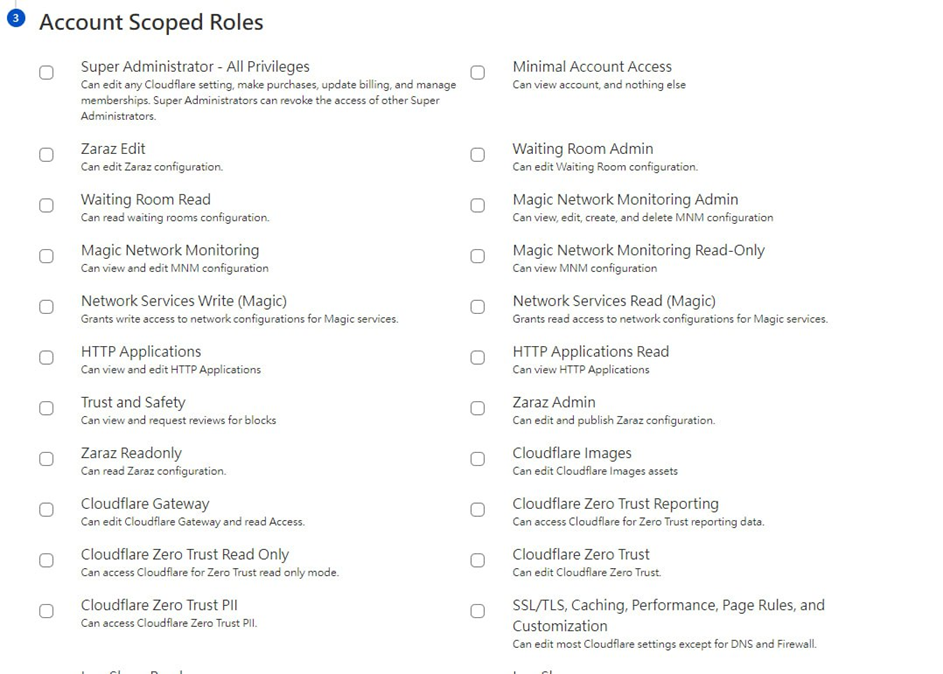

Cloudflareµ¢░µ¼ŖķÖÉĶ©ŁÕ«ÜÕŖ¤ĶāĮ Domain Scoped Roles µ£ēµĢłń«ĪńÉåĶ¦ÆĶē▓µ¼ŖķÖÉ

ķÜ©ĶæŚÕ¤¤ńĄäńÜäÕ╝ĢÕģź’╝īÕĖ│µłČµēƵ£ēĶĆģÕÅ»õ╗źµīēńĄäĶĆīõĖŹµś»Õ¢«ńŹ©µÄłõ║łńö©µłČÕ░ŹÕ¤¤ńÜäĶ©¬ÕĢŵ¼ŖķÖÉŃĆéÕÅ»õ╗źÕ£©ķĆÖõ║øńĄäõĖŁµĘ╗ÕŖĀÕ¤¤µł¢ÕŠ×õĖŁÕł¬ķÖżÕ¤¤’╝īõ╗źĶć¬ÕŗĢµø┤µ¢░µ£ēµ¼ŖĶ©¬ÕĢÅĶ®▓ńĄäńÜäõ║║ÕōĪńÜäĶ©¬ÕĢŵ¼ŖķÖÉŃĆéķĆÖµĖøÕ░æõ║åń«ĪńÉåńö©µłČĶ©¬ÕĢÅńÜäÕĘźõĮ£ķćÅŃĆé

Cloudflare ÕģüĶ©▒Õ░ćńö©µłČĶ©¬ÕĢÅń»äÕ£ŹķÖÉÕ«ÜÕ£©Õ¤¤ÕÉŹÕģ¦’╝īÕŠ×ĶĆīõĮ┐õ╝üµźŁÕĖ│µłČµēƵ£ēĶĆģÕÅ»õ╗źµø┤Ķ╝Ģķ¼åÕ£░ń«ĪńÉåÕģČÕ£śķÜŖÕ░Ź Cloudflare ńÜäĶ©¬ÕĢÅŃĆéńó║õ┐Øńö©µłČÕ«īÕģ©µōüµ£ēõ╗¢ÕĆæķ£ĆĶ”üńÜäĶ©¬ÕĢŵ¼ŖķÖɵś»Ķć│ķŚ£ķćŹĶ”üńÜä’╝īDomain Scoped Roles ÕÉæÕēŹķéüÕć║õ║åķćŹĶ”üńÜäõĖƵŁźŃĆ鵣żÕż¢’╝īķÜ©ĶæŚÕ¤¤ńĄäńÜäÕ╝ĢÕģź’╝īÕĖ│µłČµēƵ£ēĶĆģÕÅ»õ╗źµīēńĄäĶĆīõĖŹµś»Õ¢«ńŹ©µÄłõ║łńö©µłČÕ░ŹÕ¤¤ÕÉŹńÜäĶ©¬ÕĢŵ¼ŖķÖÉŃĆéÕÅ»õ╗źÕ£©ķĆÖõ║øńĄäõĖŁµĘ╗ÕŖĀÕ¤¤ÕÉŹµł¢ÕŠ×õĖŁÕł¬ķÖżÕ¤¤ÕÉŹ’╝īõ╗źĶć¬ÕŗĢµø┤µ¢░µ£ēµ¼ŖĶ©¬ÕĢÅĶ®▓ńĄäńÜäõ║║ÕōĪńÜäĶ©¬ÕĢŵ¼ŖķÖÉŃĆéķĆÖµĖøÕ░æõ║åń«ĪńÉåńö©µłČĶ©¬ÕĢÅńÜäÕĘźõĮ£ķćÅŃĆé

Õ”éõĮĢõĮ┐ńö©Domain Scoped Roles

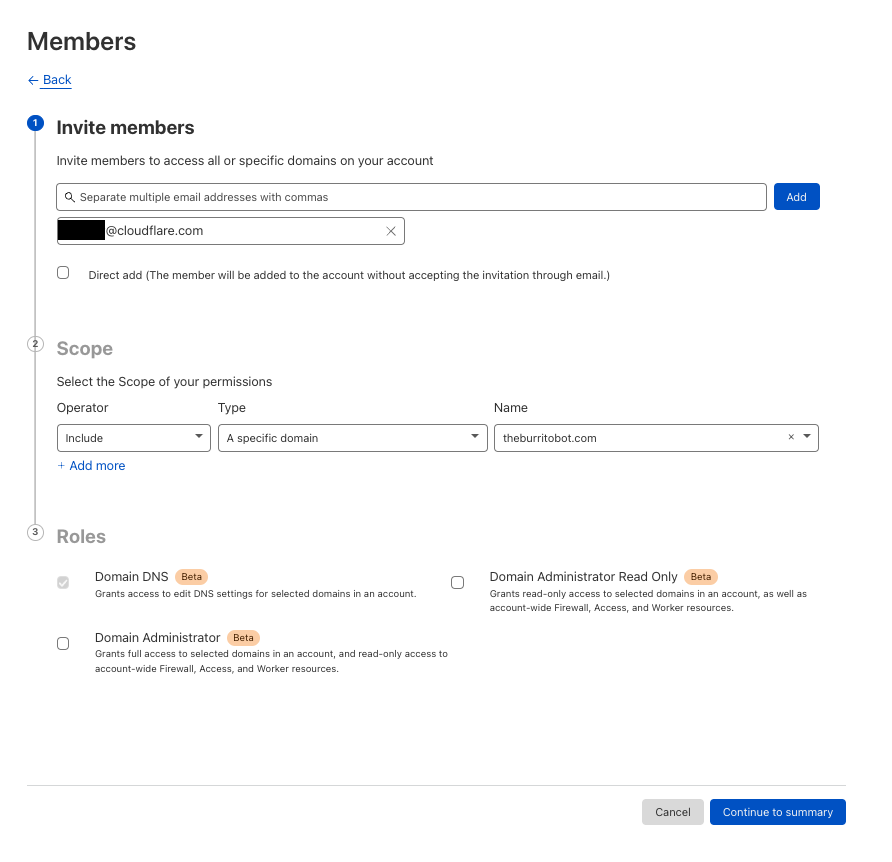

- ńÖ╗Õģź dash.cloudflare.com’╝īķüĖµōćµé©ńÜäÕĖ│µłČ’╝īńäČÕŠīÕ░ÄĶł¬Ķć│µ£āÕōĪķĀüķØóŃĆé

- ÕŠ×ķĆÖĶŻĪ’╝īµé©ÕÅ»õ╗źķéĆĶ½ŗÕģʵ£ēDomain Scoped RolesńÜäµ¢░µłÉÕōĪµł¢õ┐«µö╣ńÅŠµ£ēńö©µłČńÜäµ¼ŖķÖÉŃĆéÕ£©ķĆÖń©«µāģµ│üõĖŗ’╝īµłæÕĆæÕ░ćķéĆĶ½ŗõĖĆÕĆŗµ¢░ńö©µłČŃĆé

- ķéĆĶ½ŗµ¢░µłÉÕōĪµÖé’╝īķ£ĆĶ”üµÅÉõŠøõĖēµ©ŻµØ▒Ķź┐’╝Ü

- ķéĆĶ½ŗÕō¬õ║øńö©µłČŃĆé

- õ╗¢ÕĆæÕÅ»õ╗źĶ©¬ÕĢÅńÜäĶ│ćµ║Éń»äÕ£Ź’╝Ü

- ķüĖµō擵ēƵ£ēÕ¤¤”Õ░ćÕģüĶ©▒µé©ķüĖµōćlegacy rolesŃĆé

- Õ░ćµ▒║Õ«ÜµÄłõ║łÕō¬õ║øµ¼ŖķÖÉńÜäĶ¦ÆĶē▓ŃĆé

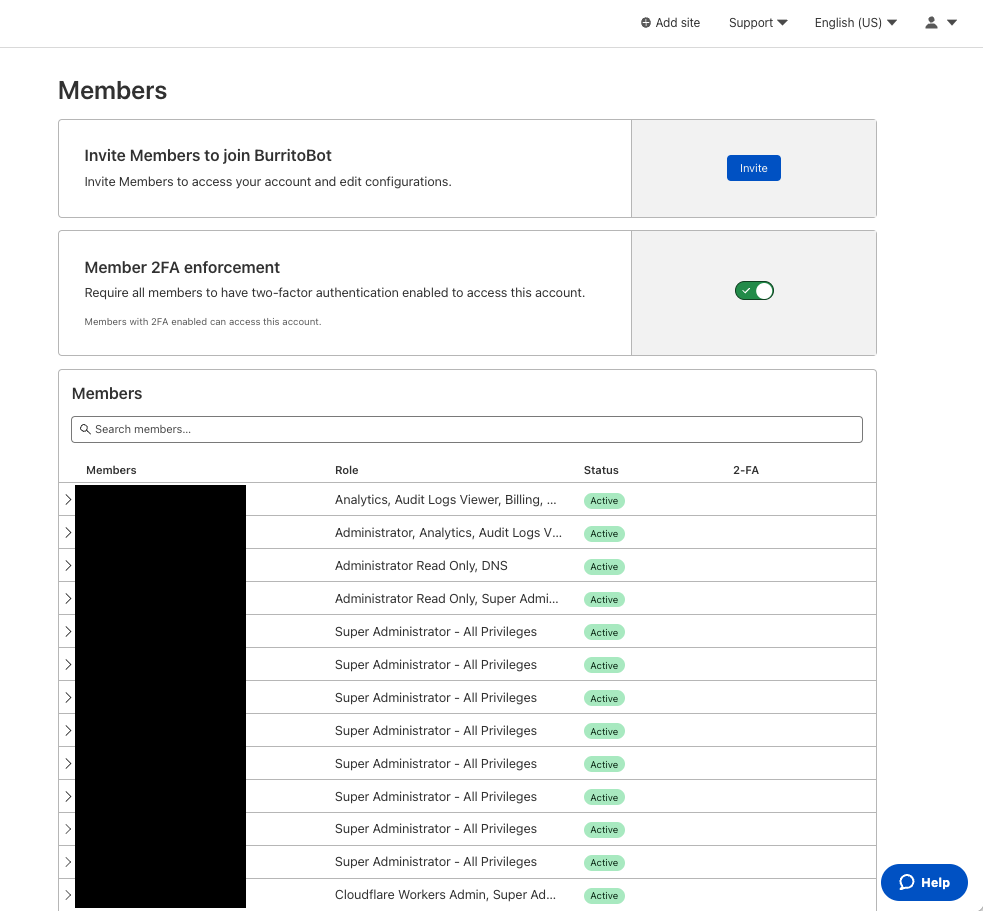

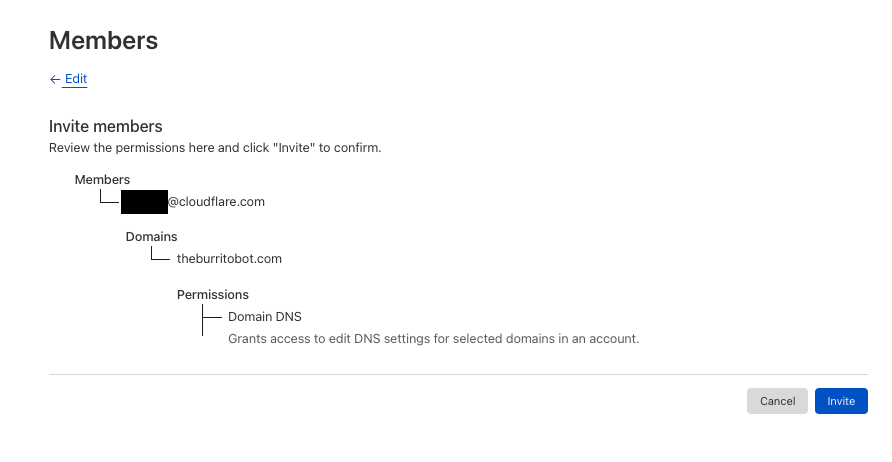

Ķ©ŁÕ«ÜÕ«īµłÉÕŠī’╝īķ╗×ķüĖMembers’╝īµé©Õ░ćĶāĮÕżĀńó║Ķ¬Źńö©µłČŃĆüń»äÕ£ŹÕÆīĶ¦ÆĶē▓ŃĆé

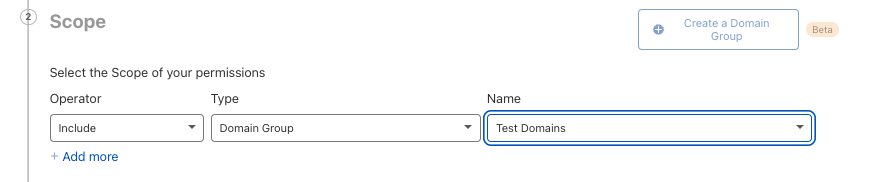

ScopeÕÅ»õ╗źÕ░ćÕ¤¤ÕÉŹĶ©Łńé║DomainńŠżńĄä-µ¢╣õŠ┐µ£ēµĢłń«ĪńÉå

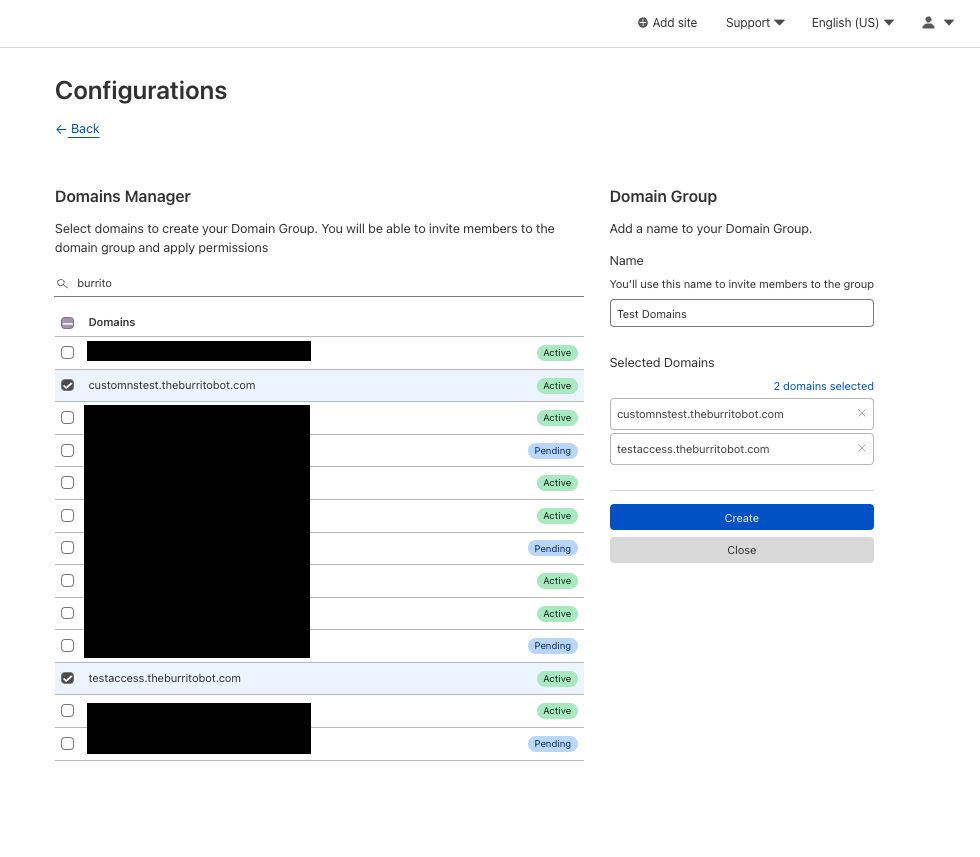

ķÖżõ║åńé║µ»ÅÕĆŗńö©µłČµēŗÕŗĢÕēĄÕ╗║ÕīģÕɽµł¢µÄÆķÖżÕłŚĶĪ©õ╣ŗÕż¢’╝īÕĖ│µłČµēƵ£ēĶĆģķéäÕÅ»õ╗źÕēĄÕ╗║Õ¤¤ÕÉŹGroupõ╗źÕģüĶ©▒Õ░ćõĖĆÕĆŗµł¢ÕżÜÕĆŗńö©µłČµÄłõ║łµłÉõĖĆÕĆŗńŠżńĄäŃĆéÕÅ»õ╗źÕŠ×µłÉÕōĪķéĆĶ½ŗµĄüń©ŗµł¢ńø┤µÄźÕŠ× Account Configurations -> ListsÕēĄÕ╗║Õ¤¤ÕÉŹńŠżńĄäŃĆéÕēĄÕ╗║Õ¤¤ÕÉŹńŠżńĄäµÖé’╝īńö©µłČķüĖµōćĶ”üÕīģÕɽńÜäÕ¤¤ÕÉŹ’╝īÕŠ×ķ鯵ÖéĶĄĘ’╝īÕ£©ķéĆĶ½ŗńö©µłČÕŖĀÕģźÕĖ│µłČµÖéÕÅ»õ╗źõĮ┐ńö©Ķ®▓ńŠżńĄäŃĆé

ÕŠīÕÅ░ķĪ»ńż║Õ”éõĖŗ:

ĶłŖńēł DNS õĮ┐ńö©ĶĆģń«ĪńÉåµ¼ŖķÖÉ

ķø¢ńäČń░ĪÕ¢«µśÄńף’╝īõĮåÕ«āµ£ēÕŠłÕżÜń╝║ķ╗×ŃĆéķ”¢Õģł’╝īķĆÖµäÅÕæ│ĶæŚńäĪµ│ĢÕ«ÜńŠ®µćēńö©µ¼ŖķÖÉńÜäĶ│ćµ║ÉķÖÉÕłČ’╝īńäĪĶ½¢µś»õĖĆńĄäĶ│ćµ║Éķé䵜»Ķ│ćµ║ÉÕ▒¼µĆ¦ŃĆéÕģȵ¼Ī’╝īńĄ”Õ«Ü“Ķ│ćµ║É”ńÜäµ¼ŖķÖÉÕŬµś»Ķ«ĆÕÅ¢µł¢ńĘ©Ķ╝»’╝īÕģČõĖŁńĘ©Ķ╝»Õīģµŗ¼ÕēĄÕ╗║ÕÆīÕł¬ķÖżŃĆéķĆÖõ║øõĖ”õĖŹĶāĮÕ«īÕģ©µ╗┐ĶČ│ÕÅ»ĶāĮÕŁśÕ£©ńÜäķ£Ćµ▒é——õŠŗÕ”é’╝īÕ£©ÕģüĶ©▒ńĘ©Ķ╝»ńÜäÕÉīµÖéķÖÉÕłČÕł¬ķÖżŃĆé

Cloudflare Õģ¼ÕĖāµ¢░ńÜäµ¼ŖķÖÉĶ©ŁÕ«ÜÕŖ¤ĶāĮ-Bachń│╗ńĄ▒

Cloudflare Õģ¼ÕĖāµ¢░ńÜäµ¼ŖķÖÉĶ©ŁÕ«ÜÕŖ¤ĶāĮ-Bachń│╗ńĄ▒’╝īµś»Ķ©ŁĶ©łńĄ” Domain Scoped Roles Bach ńÜäµ¢░µ¼ŖķÖÉń│╗ńĄ▒ŃĆéBach µÅÉõŠøõ║åõĖĆÕĆŗÕ¤║µ¢╝ńŁ¢ńĢźńÜäń│╗ńĄ▒’╝īńö©µ¢╝Õ«ÜńŠ®Õ░Ź Cloudflare µÄ¦ÕłČÕ╣│ķØóńÜäµÄłµ¼ŖŃĆéµÄłµ¼ŖÕ«ÜńŠ®õ║嵤Éõ║║ÕÅ»õ╗źÕ£©ń│╗ńĄ▒õĖŁÕüÜõ╗Ćķ║╝ŃĆéķĆÖõĮ┐Õ«óµłČĶāĮÕżĀÕ«ÜńŠ®µø┤ń▓Šń┤░ńÜäµ¼ŖķÖÉÕÆīĶ│ćµ║Éń»äÕ£ŹŃĆéĶ│ćµ║ÉÕÅ»õ╗źµś»ńö©µłČĶłćõ╣ŗõ║żõ║ÆńÜäõ╗╗õĮĢÕ░ŹĶ▒Ī’╝īńäĪĶ½¢µś»ÕĖ│µłČŃĆüÕŹĆÕ¤¤ŃĆüÕĘźõĮ£õ║║ÕōĪńÆ░Õóāķé䵜» DNS Ķ©śķīäńŁēńŁēŃĆéĶĆīÕ£© Cloudflare ńÜäĶłŖń│╗ńĄ▒’╝īµ»ÅÕĆŗĶ¦ÆĶē▓ķāĮÕ«ÜńŠ®õ║åķü®ńö©µ¢╝ńÜäÕ╗Żµ│øµ¼ŖķÖÉÕāģÕ░Źµ¢╝”µĢ┤ÕĆŗAccount”’╝īĶĆīµ¢░ń│╗ńĄ▒Bach ńÜäńŁ¢ńĢźÕģüĶ©▒ŃĆīµø┤µĘ▒Õ▒żµ¼ĪńÜäµ¼ŖķÖɵijõ║łŃĆŹ’╝īķĆÖõ║øµ¼ŖķÖÉÕÅ»õ╗źķÖÉÕ«Üńé║Ķ│ćµ║ÉķøåŃĆé

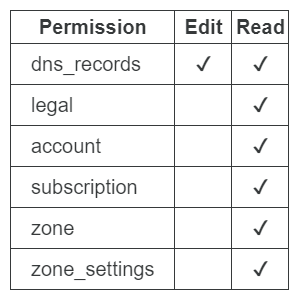

µ»öĶ╝āĶłŖń│╗ńĄ▒ÕÅŖBachń│╗ńĄ▒ńÜäµ»öĶ╝āŃĆéķĆÜÕĖĖ’╝īńö©µłČńÜäµ¼ŖķÖÉńö▒ÕłåķģŹńĄ”õ╗¢ÕĆæńÜä“Ķ¦ÆĶē▓”Õ«ÜńŠ®ŃĆéµ¢░ń│╗ńĄ▒ńÜäÕŖ¤ĶāĮĶ©ŁÕ«ÜÕģČõĖŁÕīģÕɽÕÅ»õ╗źĶ©ŁÕ«ÜńÜäÕŖ¤ĶāĮµø┤ÕżÜ’╝īõŠŗÕ”é’╝Ü“ĶČģń┤Üń«ĪńÉåÕōĪ”ŃĆü“ń«ĪńÉåÕōĪ”ŃĆü“Cloudflare for Teams”ÕÆī“Cloudflare Workers Admin”ńŁēŃĆéÕ£©ĶłŖń│╗ńĄ▒õĖŁ’╝īµ»ÅõĖĆÕĆŗķāĮÕŬµ£ēõĖĆńĄäµśÄńó║ńÜäń░ĪÕ¢«µ¼ŖķÖÉ’╝īÕ”é“workers:read”ŃĆü“workers:edit”µł¢“zones:edit”ŃĆéńé║õ║åµø┤µö╣ÕŹĆÕ¤¤Ķ©ŁńĮ«’╝īÕÅāĶłćĶĆģķ£ĆĶ”üµōüµ£ē“ÕŹĆÕ¤¤’╝ÜńĘ©Ķ╝»”µ¼ŖķÖÉ——ÕÅ»õ╗źÕŠ×ÕżÜÕĆŗĶ¦ÆĶē▓õ╣ŗõĖƵijõ║łĶ®▓µ¼ŖķÖÉŃĆé

µ¢░Bachń│╗ńĄ▒µ¼ŖķÖÉĶ©ŁÕ«ÜÕŖ¤ĶāĮÕ”éõĖŗ’╝Ü