еҰӮдҪ•жңүж•ҲйҳІжӯўжҶ‘иӯүеЎ«е……пјҹ еҸҜйҖҸйҒҺ Cloudflare ж©ҹеҷЁдәәз®ЎзҗҶпјҢ жңүж•ҲжҺ§еҲ¶з¶Іи·Ҝж”»ж“Ҡ!

__25B10NqboL.png)

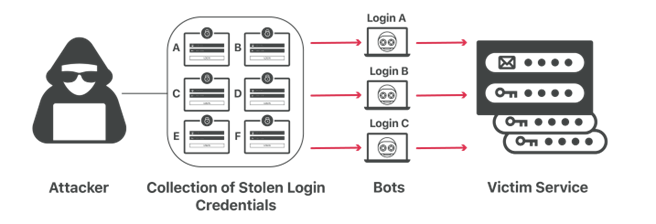

жҶ‘иӯүеЎ«е……жҳҜеҫһжҹҗй …жңҚеӢҷзҡ„иіҮж–ҷеӨ–жҙ©дёӯзҚІеҸ–жҶ‘иӯүзҡ„дёҖзЁ®з¶Іи·Ҝж”»ж“ҠпјҢеҸҜз”ЁдҫҶеҳ—и©Ұзҷ»е…ҘеҸҰдёҖеҖӢз„Ўй—ңзҡ„жңҚеӢҷпјҢжҳҜеӮҷеҸ—жӯЎиҝҺзҡ„ж”»ж“ҠжүӢж®өгҖӮйӮЈйәјпјҢи©ІеҰӮдҪ•йҳІжӯўжҶ‘иӯүеЎ«е……пјҹ

жҶ‘иӯүеЎ«е……жҳҜеҫһжҹҗй …жңҚеӢҷзҡ„иіҮж–ҷеӨ–жҙ©дёӯзҚІеҸ–жҶ‘иӯүзҡ„дёҖзЁ®з¶Іи·Ҝж”»ж“ҠпјҢеҸҜз”ЁдҫҶеҳ—и©Ұзҷ»е…ҘеҸҰдёҖеҖӢз„Ўй—ңзҡ„жңҚеӢҷгҖӮ

дҫӢеҰӮпјҢж”»ж“ҠиҖ…еҸҜиғҪжңғе…ҘдҫөеӨ§еһӢзҷҫиІЁе…¬еҸёпјҢи—үжӯӨеҸ–еҫ—дҪҝз”ЁиҖ…еҗҚзЁұе’ҢеҜҶзўјжё…е–®пјҢдёҰдҪҝз”ЁзӣёеҗҢзҡ„зҷ»е…ҘжҶ‘иӯүдҫҶеҳ—и©ҰдёҰзҷ»е…ҘеңӢ家йҠҖиЎҢзҡ„з¶Із«ҷгҖӮж”»ж“ҠиҖ…еёҢжңӣеңЁйҖҷдәӣзҷҫиІЁе…¬еҸёе®ўжҲ¶з•¶дёӯпјҢжңүйғЁеҲҶе®ўжҲ¶д№ҹжңүи©ІйҠҖиЎҢзҡ„еёіжҲ¶пјҢиҖҢдё”д»–еҖ‘е°ҚйҖҷе…©зЁ®жңҚеӢҷйҮҚиӨҮдҪҝз”ЁзӣёеҗҢзҡ„дҪҝз”ЁиҖ…еҗҚзЁұе’ҢеҜҶзўјгҖӮ

з”ұж–јй»‘еёӮдәӨжҳ“дёҰйҠ·е”®еӨ§йҮҸеӨ–жҙ©зҡ„жҶ‘иӯүжё…е–®пјҢжҶ‘иӯүеЎ«е……е·Іжҷ®йҒҚеӯҳеңЁгҖӮйҖҷдәӣжё…е–®зҡ„еўһй•·пјҢеҶҚеҠ дёҠжҶ‘иӯүеЎ«е……е·Ҙе…· (дҪҝз”Ёж©ҹеҷЁдәәз№һй–ӢеӮізөұзҷ»е…Ҙдҝқиӯ·) зҡ„зҷјеұ•пјҢдҪҝжҶ‘иӯүеЎ«е……жҲҗзӮәеӮҷеҸ—жӯЎиҝҺзҡ„ж”»ж“ҠжүӢж®өгҖӮ

д»Җйәјеӣ зҙ и®“жҶ‘иӯүеЎ«е……зҷјжҸ®ж•Ҳжһңпјҹ

е°ұзөұиЁҲиіҮж–ҷиҖҢиЁҖпјҢжҶ‘иӯүеЎ«е……ж”»ж“Ҡзҡ„жҲҗеҠҹзҺҮеҫҲдҪҺгҖӮиЁұеӨҡй җдј°зҡ„жҲҗеҠҹзҺҮзҙ„зӮә 0.1%пјҢд»ЈиЎЁеңЁжҜҸдёҖеҚғеҖӢж”»ж“ҠиҖ…еҳ—и©Ұз ҙи§Јзҡ„еёіжҲ¶дёӯпјҢд»–еҖ‘еӨ§зҙ„еҸҜд»ҘжҲҗеҠҹдёҖж¬ЎгҖӮж”»ж“ҠиҖ…жүҖдәӨжҳ“зҡ„жҶ‘иӯү收йӣҶж•ёйҮҸжҘөе°‘пјҢи®“жҶ‘иӯүеЎ«е……е°ұз®—жҲҗеҠҹзҺҮеҫҲдҪҺпјҢд№ҹеҚҒеҲҶеҖјйҢўгҖӮ

йҖҷдәӣ收йӣҶе…§е®№еҢ…еҗ«ж•ёзҷҫиҗ¬еҖӢ (еңЁжҹҗдәӣжғ…жіҒдёӢжңғжңүж•ёеҚҒе„„еҖӢ) зҷ»е…ҘжҶ‘иӯүгҖӮиӢҘж”»ж“ҠиҖ…жңүдёҖзҷҫиҗ¬зө„жҶ‘иӯүпјҢйҖҷжңғз”ўз”ҹеӨ§зҙ„ 1,000 еҖӢжҲҗеҠҹз ҙи§Јзҡ„еёіжҲ¶гҖӮеҰӮжһңеҚідҪҝз ҙи§ЈеёіжҲ¶зҡ„жүҖеҚ жҜ”дҫӢеҫҲе°ҸпјҢд№ҹиғҪз”ўз”ҹжңүеҲ©жҪӨзҡ„иіҮж–ҷ (йҖҡеёёжҺЎз”ЁеҸҜз”Ёж–јз¶Іи·ҜйҮЈйӯҡж”»ж“Ҡзҡ„дҝЎз”ЁеҚЎиҷҹжҲ–ж©ҹеҜҶиіҮж–ҷ)пјҢеүҮж”»ж“Ҡе°ұйқһеёёеҖјйҢўгҖӮжӯӨеӨ–пјҢж”»ж“ҠиҖ…еҸҜд»Ҙе°ҚеӨ§йҮҸдёҚеҗҢзҡ„жңҚеӢҷдҪҝз”ЁеҗҢдёҖзө„жҶ‘иӯүпјҢдёҚж–·йҮҚиӨҮйҖҷжЁЈзҡ„йҒҺзЁӢгҖӮ

еӮҖе„ЎзЁӢејҸжҠҖиЎ“зҡ„йҖІжӯҘд№ҹи®“жҶ‘иӯүеЎ«е……жҲҗзӮәеҸҜжҲҗеҠҹеҜҰж–Ҫзҡ„ж”»ж“ҠгҖӮе…§е»әж–јз¶Ій ҒжҮүз”ЁзЁӢејҸзҡ„зҷ»е…ҘиЎЁе–®зҡ„е®үе…ЁжҖ§еҠҹиғҪйҖҡеёёеҢ…жӢ¬иҖғж…®жҷӮ間延йҒІе’ҢзҰҒжӯўеҳ—и©Ұзҷ»е…ҘеӨұж•—еӨҡж¬Ўзҡ„дҪҝз”ЁиҖ… IP дҪҚеқҖгҖӮзҸҫд»ЈжҶ‘иӯүеЎ«е……и»ҹй«”дҪҝз”ЁеӮҖе„ЎзЁӢејҸеҗҢжҷӮеҳ—и©Ұж•ёж¬Ўзҷ»е…ҘпјҢи®“йҖҷдәӣзҷ»е…ҘзңӢиө·дҫҶжәҗиҮӘеҗ„зЁ®иЈқзҪ®йЎһеһӢе’ҢдёҚеҗҢзҡ„IP дҪҚеқҖпјҢи—үжӯӨиҰҸйҒҝйҖҷдәӣдҝқиӯ·гҖӮжғЎж„ҸеӮҖе„ЎзЁӢејҸзҡ„зӣ®жЁҷжҳҜи®“дәәз„Ўжі•еҚҖеҲҶж”»ж“ҠиҖ…зҡ„зҷ»е…Ҙеҳ—и©ҰиҲҮдёҖиҲ¬зҷ»е…ҘжөҒйҮҸпјҢиҖҢйҖҷйқһеёёжңүж•ҲгҖӮ

йҖҡеёёпјҢеҸ—е®іе…¬еҸёе°Қж–јйҒӯеҸ—ж”»ж“ҠжүҖе…·жңүзҡ„е”ҜдёҖжҢҮжЁҷжҳҜж•ҙй«”зҷ»е…Ҙеҳ—и©Ұж•ёйҮҸеўһеҠ гҖӮеҚідҪҝеҲ°дәҶйҖҷеҖӢжҷӮеҖҷпјҢеҸ—е®іе…¬еҸёд№ҹеҫҲйӣЈеңЁдёҚеҪұйҹҝеҗҲжі•дҪҝз”ЁиҖ…иғҪеӨ зҷ»е…ҘжңҚеӢҷзҡ„жғ…жіҒдёӢпјҢйҳ»жӯўйҖҷдәӣеҳ—и©ҰгҖӮ

жҶ‘иӯүеЎ«е……ж”»ж“Ҡжңүж•Ҳзҡ„дё»иҰҒеҺҹеӣ жҳҜдәәеҖ‘йҮҚиӨҮдҪҝз”ЁеҜҶзўјгҖӮз ”з©¶йЎҜзӨәпјҢеӨ§йғЁеҲҶзҡ„дҪҝз”ЁиҖ… (й җдј°й«ҳйҒ” 85%) еңЁеӨҡй …жңҚеӢҷйҮҚиӨҮдҪҝз”ЁзӣёеҗҢзҡ„зҷ»е…ҘжҶ‘иӯүгҖӮеҸӘиҰҒйҖҷзЁ®зҝ’ж…ЈжҢҒзәҢдёӢеҺ»пјҢжҶ‘иӯүеЎ«е……е°ұжңғз№јзәҢзҷјжҸ®ж•ҲжһңгҖӮ

жҶ‘иӯүеЎ«е……иҲҮжҡҙеҠӣж”»ж“Ҡд№Ӣй–“жңүд»Җйәје·®з•°пјҹ

OWASPе°ҮжҶ‘иӯүеЎ«е……еҲҶйЎһзӮәжҡҙеҠӣж”»ж“Ҡзҡ„еӯҗйӣҶгҖӮдҪҶжҳҜпјҢеҡҙж јиҖҢиЁҖпјҢжҶ‘иӯүеЎ«е……иҲҮеӮізөұзҡ„жҡҙеҠӣж”»ж“ҠйқһеёёдёҚеҗҢгҖӮжҡҙеҠӣж”»ж“Ҡеҳ—и©ҰйҡЁж©ҹдҪҝз”ЁжңүжҷӮд»ҘеёёиҰӢеҜҶзўје»әиӯ°зө„еҗҲиҖҢжҲҗзҡ„еӯ—е…ғпјҢеңЁжІ’жңүи„ҲзөЎжҲ–з·ҡзҙўзҡ„жғ…жіҒдёӢзҢңжё¬еҜҶзўјгҖӮжҶ‘иӯүеЎ«е……еүҮдҪҝз”Ёе·ІжҡҙйңІзҡ„иіҮж–ҷпјҢеӨ§е№…йҷҚдҪҺжӯЈзўәзӯ”жЎҲзҡ„еҸҜиғҪж•ёйҮҸгҖӮ

е°ҚжҠ—жҡҙеҠӣж”»ж“Ҡзҡ„еҘҪж–№жі•жҳҜз”ұж•ёеҖӢеӯ—е…ғзө„жҲҗдёҰдё”еҢ…жӢ¬еӨ§еҜ«гҖҒж•ёеӯ—е’Ңзү№ж®Ҡеӯ—е…ғзҡ„й«ҳеј·еәҰеҜҶзўјгҖӮдҪҶеҜҶзўјеј·еәҰз„Ўжі•жҠөзҰҰжҶ‘иӯүеЎ«е……гҖӮйҖҷиҲҮеҜҶзўјеј·еәҰз„Ўй—ң – еҸӘиҰҒдёҚеҗҢзҡ„еёіжҲ¶д№Ӣй–“йғҪе…ұз”ЁйҖҷеҖӢеҜҶзўјпјҢжҶ‘иӯүеЎ«е……е°ұиғҪе…ҘдҫөгҖӮ

еҰӮдҪ•йҳІжӯўжҶ‘иӯүеЎ«е……

дҪҝз”ЁиҖ…еҸҜд»ҘеҰӮдҪ•йҳІжӯўжҶ‘иӯүеЎ«е……

еҸҜйҖҸйҒҺд»ҘдёӢе…©зЁ®ж–№жі•пјҢзҜ„жҶ‘иӯүеЎ«е……ж”»ж“Ҡ:

- йӨҠжҲҗиүҜеҘҪзҡ„еҜҶзўјзҝ’ж…ЈгҖӮйҒҝе…ҚеңЁдёҚеҗҢзҡ„з¶Іи·ҜеёіиҷҹдёҠдҪҝз”ЁзӣёеҗҢзҡ„йӣ»еӯҗйғө件иҲҮеҜҶзўјзө„еҗҲпјҢжӯӨеӨ–д№ҹиҰҒ經常жӣҙжҸӣеҜҶзўјгҖӮ

- зӣЎеҸҜиғҪе•ҹз”ЁйӣҷйҮҚиӘҚиӯү (2FA)пјҢз•ўз«ҹпјҢеӨҡдёҖеұӨдҝқиӯ·зёҪжҳҜеӨҡдёҖеҲҶе®үе…ЁдҝқйҡңгҖӮ

еҫһдҪҝз”ЁиҖ…зҡ„и§Җй»һпјҢжҠөзҰҰжҶ‘иӯүеЎ«е……зӣёз•¶з°Ўе–®гҖӮдҪҝз”ЁиҖ…жҮүж°ёйҒ еңЁжҜҸеҖӢдёҚеҗҢзҡ„жңҚеӢҷдҪҝз”Ёе”ҜдёҖеҜҶзўј (еҒҡеҲ°йҖҷ件дәӢзҡ„з°Ўе–®ж–№ејҸжҳҜдҪҝз”ЁеҜҶзўјз®ЎзҗҶе“Ў)гҖӮиӢҘдҪҝз”ЁиҖ…ж°ёйҒ дҪҝз”Ёе”ҜдёҖеҜҶзўјпјҢжҶ‘иӯүеЎ«е……е°Үз„Ўжі•е…Ҙдҫөе…¶еёіжҲ¶гҖӮиӢҘиҰҒеўһеҠ е®үе…ЁжҖ§жҺӘж–ҪпјҢжҲ‘еҖ‘йј“еӢөдҪҝз”ЁиҖ…ж°ёйҒ е•ҹз”ЁйӣҷйҮҚй©—иӯү (иӢҘеҸҜз”Ё)гҖӮ

е…¬еҸёеҸҜд»ҘеҰӮдҪ•йҳІжӯўжҶ‘иӯүеЎ«е……

е°Қж–јеҹ·иЎҢй©—иӯүжңҚеӢҷзҡ„е…¬еҸёиҖҢиЁҖпјҢйҳ»жӯўжҶ‘иӯүеЎ«е……жҳҜжӣҙиӨҮйӣңзҡ„жҢ‘жҲ°гҖӮжҶ‘иӯүеЎ«е……жңғеӣ зӮәе…¶д»–е…¬еҸёиіҮж–ҷеӨ–жҙ©иҖҢзҷјз”ҹгҖӮжҶ‘иӯүеЎ«е……ж”»ж“Ҡзҡ„еҸ—е®іе…¬еҸёдёҚеҝ…然жҳҜеӣ зӮәжң¬иә«зҡ„е®үе…ЁжҖ§еҮәдәҶе•ҸйЎҢгҖӮ

е…¬еҸёеҸҜд»Ҙе»әиӯ°е…¶дҪҝз”ЁиҖ…жҸҗдҫӣе”ҜдёҖеҜҶзўјпјҢдҪҶз„Ўжі•дҪңзӮәиҰҸе®ҡжңүж•Ҳеј·еҲ¶еҹ·иЎҢгҖӮжңүдәӣжҮүз”ЁзЁӢејҸжңғеңЁжҺҘеҸ—еҜҶзўјд№ӢеүҚпјҢйҮқе°Қе·ІзҹҘйҒӯеҸ—е…ҘдҫөеҜҶзўјзҡ„иіҮж–ҷеә«еҹ·иЎҢе·ІжҸҗдәӨзҡ„еҜҶзўјпјҢдҪңзӮәе°ҚжҠ—жҶ‘иӯүеЎ«е……зҡ„жҺӘж–ҪпјҢдҪҶйҖҷдёҰйқһиҗ¬з„ЎдёҖеӨұ – дҪҝз”ЁиҖ…еҸҜиғҪжңғйҮҚиӨҮдҪҝз”Ёе°ҡжңӘйҒӯеҸ—е…Ҙдҫөд№ӢжңҚеӢҷзҡ„еҜҶзўјгҖӮ

еҸҰеӨ–еҶҚжҸҗдҫӣзҷ»е…Ҙе®үе…ЁжҖ§еҠҹиғҪпјҢеҸҜд»ҘеҚ”еҠ©з·©и§ЈжҶ‘иӯүеЎ«е……гҖӮе•ҹз”ЁйӣҷйҮҚй©—иӯүзӯүеҠҹиғҪпјҢдёҰиҰҒжұӮдҪҝз”ЁиҖ…еңЁзҷ»е…Ҙе…©иҖ…жҷӮеЎ«е…Ҙ CAPTCHAпјҢжңүеҠ©ж–јйҳ»жӯўжғЎж„Ҹж©ҹеҷЁдәәгҖӮйӣ–然йҖҷе…©иҖ…йғҪжҳҜе°ҚдҪҝз”ЁиҖ…дёҚж–№дҫҝзҡ„еҠҹиғҪпјҢдҪҶиЁұеӨҡдәәйғҪжңғеҗҢж„ҸпјҢеҰӮжһңиғҪеӨ е°Үе®үе…ЁжҖ§еЁҒи„…йҷҚеҲ°жңҖдҪҺпјҢдәӣиЁұдёҚдҫҝжҳҜеҖјеҫ—зҡ„гҖӮ

е°ҚжҠ—иӘҚиӯүеЎ«е……зҡ„жңҖеј·дҝқиӯ·жҳҜж©ҹеҷЁдәәз®ЎзҗҶжңҚеӢҷгҖӮж©ҹеҷЁдәәз®ЎзҗҶе°ҮйҖҹзҺҮйҷҗеҲ¶иҲҮ IP дҝЎиӯҪиіҮж–ҷеә«зөҗеҗҲиө·дҫҶпјҢд»ҘеңЁдёҚеҪұйҹҝеҗҲжі•зҷ»е…Ҙзҡ„жғ…жіҒдёӢпјҢйҳ»жӯўжғЎж„Ҹж©ҹеҷЁдәәзҡ„зҷ»е…Ҙеҳ—и©ҰгҖӮCloudflare ж©ҹеҷЁдәәз®ЎзҗҶеҫһйҖҸйҒҺ Cloudflare з¶Іи·Ҝи·Ҝз”ұзҡ„е№іеқҮжҜҸз§’ 2500 иҗ¬еҖӢи«ӢжұӮдёӯ收йӣҶиіҮж–ҷпјҢеҸҜд»Ҙйқһеёёжә–зўәең°иӯҳеҲҘе’Ңйҳ»жӯўиӘҚиӯүеЎ«е……ж©ҹеҷЁдәәгҖӮ

жЁӮйӣІжҷәиғҪжҸҗдҫӣCloudflareеҗ„й …жңҚеӢҷпјҢеҰӮжһңжӮЁе°Қж–јд»ҘдёҠиіҮиЁҠжғійҖІдёҖжӯҘдәҶи§ЈпјҢжӯЎиҝҺйҡЁжҷӮиҲҮжҲ‘еҖ‘жҙҪи©ў!